5.1 KiB

Iframe Traps

{{#include ../banners/hacktricks-training.md}}

Basic Information

XSS के माध्यम से iframes का यह रूप उपयोगकर्ता से जानकारी चुराने के लिए वेब पृष्ठ पर चलने के दौरान मूल रूप से trustedsec.com पर इन 2 पोस्ट में प्रकाशित किया गया था: यहां और यहां.

हमला एक ऐसे पृष्ठ पर शुरू होता है जो XSS के प्रति संवेदनशील है जहां यह संभव है कि शिकार XSS को न छोड़ें और उन्हें एक iframe के भीतर नेविगेट करने के लिए मजबूर किया जाए जो पूरे वेब एप्लिकेशन को कवर करता है।

XSS हमला मूल रूप से स्क्रीन के 100% में एक iframe में वेब पृष्ठ को लोड करेगा। इसलिए, शिकार नहीं देखेगा कि वह एक iframe के अंदर है। फिर, यदि शिकार iframe (वेब के अंदर) के भीतर लिंक पर क्लिक करके पृष्ठ में नेविगेट करता है, तो वह iframe के अंदर नेविगेट कर रहा होगा जिसमें मनमाना JS लोड किया गया है जो इस नेविगेशन से जानकारी चुरा रहा है।

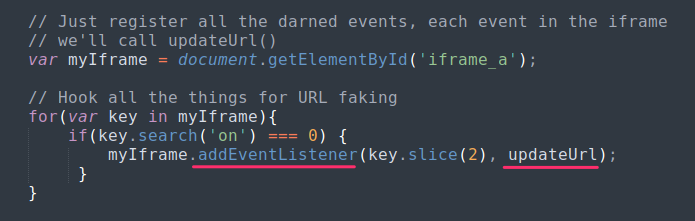

इसके अलावा, इसे और अधिक यथार्थवादी बनाने के लिए, कुछ listeners का उपयोग करना संभव है यह जांचने के लिए कि कब एक iframe पृष्ठ के स्थान को बदलता है, और उस स्थान के साथ ब्राउज़र के URL को अपडेट करें जो उपयोगकर्ता सोचता है कि वह ब्राउज़र का उपयोग करके पृष्ठों में जा रहा है।

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

इसके अलावा, संवेदनशील जानकारी चुराने के लिए listeners का उपयोग करना संभव है, न केवल अन्य पृष्ठों से जो शिकार देख रहा है, बल्कि फॉर्म भरने के लिए उपयोग किए गए डेटा और उन्हें भेजने (क्रेडेंशियल?) या स्थानीय संग्रहण चुराने के लिए...

बेशक, मुख्य सीमाएं यह हैं कि शिकार टैब बंद करने या ब्राउज़र में अन्य URL डालने पर iframe से बाहर निकल जाएगा। इसे करने का एक और तरीका पृष्ठ को रिफ्रेश करना होगा, हालांकि, इसे आंशिक रूप से रोकने के लिए हर बार जब एक नया पृष्ठ iframe के अंदर लोड होता है, तो दाएं क्लिक संदर्भ मेनू को अक्षम करना या यह नोटिस करना कि उपयोगकर्ता का माउस iframe को छोड़ता है, संभावित रूप से ब्राउज़र के रीलोड बटन पर क्लिक करने के लिए और इस मामले में ब्राउज़र का URL मूल URL के साथ अपडेट किया जाता है जो XSS के प्रति संवेदनशील है, इसलिए यदि उपयोगकर्ता इसे रीलोड करता है, तो यह फिर से संक्रमित हो जाएगा (ध्यान दें कि यह बहुत छिपा हुआ नहीं है)।

{{#include ../banners/hacktricks-training.md}}